Wyposażony w 4 GB pamięci RAM (z możliwością rozbudowy), porty sieciowe 2.5 GbE i PCIe Gen 3 x4 dla dalszej rozbudowy

Każdy serwer QNAP NAS zawiera bezpłatną licencję na jeden dysk, umożliwiającą przewidywanie awarii dysków przez sztuczną inteligencję

Firma QNAP® Systems, Inc., wspólnie z firmą ULINK Technology Inc. (ULINK) stworzyła aplikację DA Drive Analyzer 2.0. Jest to nowa wersja aplikacji do przewidywania awarii dysku w NAS i diagnostyki stanu dysków. Wykorzystując sztuczną inteligencję opartą na chmurze, DA Drive Analyzer 2.0 obsługuje diagnostykę stanu dysków za pomocą nowych funkcji dostosowanych do potrzeb użytkowników korporacyjnych, w tym połączeń z serwerem proxy, obsługi dysków SAS i NVMe. Aplikacja umożliwia przewidywania awarii dysków w ciągu 24 godzin oraz elastycznych ustawień wykrywania awarii dysków. Nowe funkcje zapewniają użytkownikom korporacyjnym wszechstronną i precyzyjną analizę stanu dysku, aby zapobiec utracie danych.

„Większość przedsiębiorstw wykorzystuje tylko S.M.A.R.T. jako narzędzia do wykrywania awarii dysków, jednak badanie wykazały, że ponad 30% awarii dysków nie wywołało żadnego błędu S.M.A.R.T. ” – powiedział Tim Lin, menedżer produktu w QNAP, dodając „DA Drive Analyzer 2.0 integruje zalety sztucznej inteligencji do analizy dużych zbiorów danych z kompleksowymi funkcjami dostosowanymi do potrzeb przedsiębiorstw. Firmy mogą proaktywnie monitorować, analizować i przewidywać awarie/stan dysku, umożliwiając swoim pracownikom IT przygotowanie się do wymiany dysków przed awarią i zapobieganiu utracie danych.

Do każdego QNAP NAS dołączona jest bezpłatna licencja na jeden dysk. Użytkownicy mogą dokupić licencje DA Drive Analyzer na pozostałe dyski już od 4,35 USD per dysku na rok.

Kluczowe cechy DA Drive Analyzer 2.0

- Większa prywatność w przedsiębiorstwie dzięki połączeniu z serwerem proxy

DA Drive Analyzer 2.0 obsługuje połączenia z serwerem proxy i sześć protokołów proxy (HTTP / HTTPS / SOCKS4 / SOCKS5 / SOCKS4A / SOCKS5H), aby ukryć adres IP NAS przed sieciami zewnętrznymi i zapewnić prywatność danych. - Rozbudowane wsparcie dla dysków SAS i NVMe

DA Drive Analyzer obsługuje nie tylko wykrywanie dysków SATA HDD/SSD, ale także wysokowydajne dyski twarde/SSD SAS i dyski SSD NVMe. - Przewidywanie awarii dysku w ciągu 24 godzin

W ciągu 24 godzin przedsiębiorstwa zostaną poinformowane o potencjalnej awarii dysku w ciągu najbliższych 6 miesięcy, pomagając personelowi IT w przygotowaniu się do wymiany dysku, aby zapobiec utracie danych. - Dostosowany czas przesyłania danych dysku

Użytkownicy korporacyjni mogą dostosować swój harmonogram, przesyłając dane o stanie dysku i użyciu na platformę analityczną ULINK opartą na sztucznej inteligencji. Pomaga to uniknąć utraty krytycznych danych do analizy dysku z powodu hibernacji lub przestoju systemu NAS.

Dostępność

DA Drive Analyzer 2.0 jest teraz dostępny do bezpłatnego pobrania z QNAP App Center.

Dowiedz się więcej o narzędziu DA Drive Analyzer pod adresem https://www.qnap.com/go/software/da-drive-analyzer.

Potrzebujesz pomocy? Szukasz rozwiązania? Zapraszamy do kontaktu z nami – Sklep QNAP.

Wydajność do 10GbE i obsługa oprogramowania ADRA NDR do ochrony sieci przed ukierunkowanymi atakami złośliwego oprogramowania

QGD-1600 oraz QGD-1602 to modele, które obsługują maszyny wirtualne w celu wdrażania VPN, zapory sieciowe i funkcje zarządzania siecią w warstwie 2. Obsługują również oprogramowanie ADRA NDR, aby zapewnić najszerszą ochronę cyberbezpieczeństwa dla wszystkich podłączonych urządzeń LAN w warstwie przełącznika dostępowego.

„Nasze przełączniki brzegowe QGD w innowacyjny sposób integrują funkcje NAS i przełączników co spotkało się z pozytywnymi opiniami naszych użytkowników” – powiedział Alex Shih, menedżer produktu QNAP, dodając: „dodanie niedrogich modeli QGD-1600 i QGD- 1602 bez PoE zapewnia ekonomiczne, kompleksowe rozwiązanie sieciowe z oprogramowaniem zwiększającym cyberbezpieczeństwo w celu poprawy bezpieczeństwa sieci LAN lub obsługi maszyn wirtualnych.

Wieloportowe przełączniki zarządzane w warstwie drugiej

Seria QGD zapewnia funkcje zarządzania w warstwie 2 za pośrednictwem QNAP Switch System (QSS)

- QGD-1602: ma osiem portów 2.5GbE RJ45 oraz osiem portów 1GbE RJ45 i dwa porty światłowodowe 10GbE SFP+. Przełącznik wykorzystuje 8-rdzeniowy lub 4-rdzeniowy procesor Intel® Atom® C3000 z technologią Intel® QuickAssist. Przełączniki mają dodatkowo dwa gniazda PCIe Gen 3 x4 i dwa gniazda M.2 NVMe SSD.

- QGD-1600: ma czternaście portów 1GbE RJ45, dwa porty 1GbE combo RJ45/SFP, 4-rdzeniowy procesor Intel® Celeron® J4115 i dwa gniazda PCIe Gen 2 x2. Przestrzeń dyskową można elastycznie rozszerzać, podłączając jednostki rozszerzające pamięć masową QNAP.

Oprogramowanie cyberbezpieczeństwa ADRA NDR na przełącznikach: najbardziej ekonomiczne rozwiązanie bezpieczeństwa sieci LAN dla wszystkich urządzeń brzegowych

QGD-1600 lub QGD-1602 ma możliwość zainstalowania oprogramowanie ADRA Network Detection and Response (NDR) firmy QNAP (wymagany zakup licencji ) w celu ochrony podłączonych urządzeń brzegowych. ADRA NDR proaktywnie wskazuje i automatycznie blokuje podejrzany ruch w sieci lokalnej, korzystając z szybkiego skanowania i pułapek na zagrożenia, chroniąc prywatne i poufne dane przed złośliwymi atakami.

Inteligentne przełączniki z obsługą maszyn wirtualnych

QGD-1600 i QGD-1602 zawierają system operacyjny QTS do uruchamiania wszechstronnego oprogramowania QNAP i aplikacji VM, takich jak: QuWAN – rozwiązanie QNAP SD-WAN – która zapewnia topologię VPN IPsec z pełną siatką połączeń pomiędzy urządzeniami QNAP zlokalizowanymi w wielu lokalizacjach, aby spełnić potrzeby korporacyjne w zakresie wideo, VoIP, systemów ERP i archiwizacji. QuWAN zapewnia ponadto optymalną łączność sieciową i wspiera zarządzanie zorientowane na chmurę. Dzięki zaporze MikroTik RouterOS, OpenWrt lub pfSense, QGD-1600 i QGD-1602 mogą zapewniać elastyczne funkcje routingu, chronić sieci lokalne i stosować wiele zasad bezpieczeństwa. QGD-1600 i QGD-1602 obsługują także platformę zarządzania siecią Zabbix, która pomaga personelowi IT automatycznie wykrywać podłączone serwery/urządzenia zgodne ze standardem SNMP i monitorować stan sieci.

Kluczowe dane techniczne

| QGD-1602 | QGD-1600 | |

| Model | QGD-1602-C3758-16G: Intel® Atom® C3758 8-core 2.2GHz, 16 GB DDR4 QGD-1602-C3558-8G: Intel® Atom® C3558 4-core 2.2GHz, 8 GB DDR4 | QGD-1600-8G: Intel® Celeron® J4115 4-core, 8 GB DDR4 QGD-1600-4G: Intel® Celeron® J4115 4-core, 4 GB DDR4 |

| Maksymalna pamięć RAM | 64 GB | 8 GB |

| Intel® QAT | Tak | N/A |

| Dyski | 2 x 2,5” SATA 6Gb/s | 2 x 2,5” SATA 6Gb/s |

| Porty | 8 x 2.5GbE RJ45, 8 x Gigabit RJ45, 2 x 10GbE SFP+ fiber | 14 x Gigabit RJ45, 2 x Gigabit RJ45/SFP combo |

| Porty do konsoli | 2 x 5GbE RJ45, 2 x Gigabit RJ45 | 1 x Gigabit RJ45 |

| Gniazda PCIe | 2 x PCIe Gen 3 | 2 x PCIe Gen 2 |

| Gniazda M.2 PCIe | 2 x M.2 NVMe PCIe Gen 3 x1 | N/A |

| Porty USB | 2 x USB 3.2 Gen 1 | 1 x USB 3.2 Gen 1 , 2 x USB 2.0 |

| Gwarancja | 2 lata | 2 lata |

Chcesz uzyskać więcej informacji? Skontaktuj się z nami. Sklep QNAP.

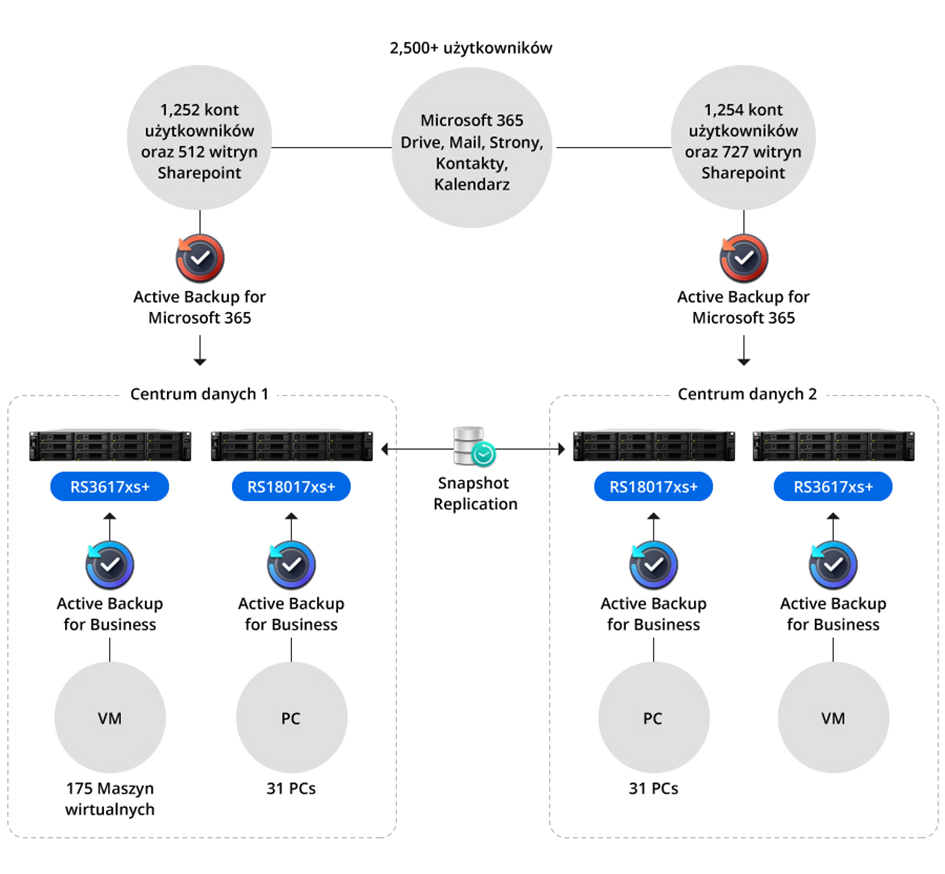

Case Study: Wdrożenie rozwiązania Synology w Idea bank S.A.

„Synology Active Backup for Business zwiększyło efektywność pracy administratorów odpowiedzialnych za przywracanie kopii komputerów użytkowników. Proces skrócił się czterokrotnie względem poprzednio stosowanych rozwiązań.” – Grzegorz Smektała, Lider Zespołu Administratorów Infrastruktury PC

Wykorzystywane modele

- RS3617xs+ × 2

- RS18017xs+ × 2

Zalecane funkcje

- Active Backup for Microsoft 365 – chroni 2506 kont użytkowników i 1239 witryn SharePoint

- Active Backup for Business – ochrona danych na 31 komputerach fizycznych oraz 175 maszynach wirtualnych

- Snapshot Replication – Replikacja danych na osobne urządzenie w celu zwiększenia ochrony danych

„Dzięki rozwiązaniu Synology Active Backup for Microsoft 365 udało się usprawnić działania operacyjne. Efektywność pracy administratorów odpowiedzialnych za tworzenie kopii zapasowych wszystkich operacji, w tym danych pocztowych i danych SharePoint wzrosła diametralnie względem poprzednio stosowanych rozwiązań, co znacząco poprawia wydajność pracowników. Rozwiązanie jest bezlicencyjne, więc nie musimy się martwić o odnowienie subskrypcji czy wykupienie dodatkowego wsparcia na kolejne lata.„ – Przemysław Grzegorczyk – Administrator Systemów Microsoft, Zespół Systemów i Baz Danych.

Firma

Idea Bank S.A. został stworzony, aby wspierać osoby przedsiębiorcze w realizacji ich marzeń o własnym biznesie. Bank służy pomocą w rozwijaniu działalności podmiotom gospodarczym: mikro, małym i średnim przedsiębiorcom. Oferuje kompleksowe i innowacyjne produkty bankowe, w tym konta, lokaty i kredyty, internetową platformę Idea Cloud/Chmurę Faktur, ChatBoty, kasoterminale #ideapay, a także udostępnia atrakcyjną ofertę leasingową i faktoringową. Wdraża nowoczesne technologie w bankowości internetowej oraz mobilnej. Idea Bank zatrudnia obecnie ponad 1000 pracowników i posiada 26 placówek bankowych.

Idea Bank jest laureatem wielu konkursów, w tym Edison Awards, Stevie Awards oraz Efma Accenture Distribution & Marketing Innovation Awards. Zyskuje także uznanie w niezależnych plebiscytach, takich jak konkurs Innovation2020 eorganizowany przez Stowarzyszenie Komunikacji Marketingowej SAR, w którym za rozwiązanie Video Bot otrzymał srebrną i drugą nagrodę w kategorii „Innowacyjny Biznes”. Idea Bank S.A. zdobył także Złoty Laur Klienta/Konsumenta 2020 i pierwszą nagrodę w kategorii „Konta firmowe” oraz Srebrny Laur Klienta/Konsumenta 2020 i drugą nagrodę w kategorii „Lokaty” za Lokatę Happy.

Wyzwanie

Powiedzenie „czas to pieniądz” sprawdza się w każdej firmie, ale jest szczególnie trafne w przypadku bankowości. Szanując czas swoich klientów, bank musi dysponować niezawodnym sprzętem i usługami. Jako bank działający na rynku regulowanym są również zobowiązani do prowadzenia kopii zapasowych wszystkich operacji, w tym danych pocztowych i danych SharePoint. Przed wdrożeniem Synology bank wykonywał ręczne kopie zapasowe, co okazało się zbyt czasochłonne. Aby usprawnić działania operacyjne, potrzebowali wydajniejszego rozwiązania do tworzenia kopii zapasowych danych platformy Microsoft 365 i zabezpieczania informacji o użytkownikach.

Kolejnym problemem były awarie stacji roboczych pracowników. Banki podlegają wielu wymogom bezpieczeństwa, które dotyczą aplikacji, programów i innych danych punktów końcowych – z których wszystkie muszą być chronione, ale często trudno je odzyskać. Awarie sprzętu, takie jak uszkodzenie dysku twardego, spowodowałyby utratę danych i przestoje w procesie naprawy. Bank szukał nowego rozwiązania do przywracania danych, aby zminimalizować utratę danych i zmaksymalizować dostępność.

Rozwiązanie

Idea Bank wdrożył dwa urządzenia RS3617xs +, każde z 12 dyskami o łącznej pojemności ponad 160 TB i zabezpieczone RAID 6. Usługa Active Backup for Microsoft 365 chroni obecnie 1252 kont użytkowników i 512 witryn SharePoint na jednym urządzeniu oraz 1254 użytkowników i 727 witryn na drugim.

Bank dodał również do swojej infrastruktury dwa urządzenia RS18017xs + i wykorzystał Active Backup for Business. Wykorzystując wyzwalane zdarzeniami i zaplanowane kopie zapasowe, bank zabezpiecza dane z 31 komputerów fizycznych i 175 maszyn wirtualnych.

Urządzenia Synology zapewniały również scentralizowane i skalowalne środowisko z systemem operacyjnym DiskStation Manager (DSM). Ten interfejs umożliwia scentralizowane zarządzanie zdalne, wyświetlanie historycznych danych kopii zapasowych, bieżące wykorzystanie pamięci masowej i aktywność związaną z transferem danych. Dzięki wbudowanym narzędziom do ochrony danych w czasie rzeczywistym, DSM ułatwia zadania przechowywania, tworzenia kopii zapasowych i odzyskiwania, a także automatyczne wykrywanie nowo utworzonych kont i witryn.

Korzyści

„Synology Active Backup for Business zwiększyło efektywność pracy administratorów odpowiedzialnych za przywracanie kopii komputerów użytkowników. Proces skrócił się czterokrotnie względem poprzednio stosowanych rozwiązań.” – Grzegorz Smektała, Lider Zespołu Administratorów Infrastruktury PC

Active Backup for Microsoft 365 i Active Backup for Business znacznie uprościły proces przywracania danych w banku. Utworzono kopie zapasowe i zarchiwizowano osobiste i udostępnione dane kont Microsoft i skrzynek pocztowych wraz z odpowiednimi folderami, strukturami i załącznikami. Ponadto opcja Account Discovery umożliwiła automatyczne tworzenie kopii zapasowych nowo wykrytych użytkowników, dodając ich do domeny w celu ograniczenia pracy ręcznej. Po przywróceniu aplikacje zachowały swoje konfiguracje, a komputery były gotowe do użycia. Użytkownicy nie musieli już zmieniać konfiguracji aplikacji ani pamiętać, gdzie znaleźć swoje dane.

Użycie funkcji Snapshot Replication między dwoma urządzeniami RS18017xs + przyspieszyło przywracanie danych z komputerów i systemów operacyjnych; replikując dane z jednego serwera NAS do innego poza siedzibą banku, bank mógł uzyskać dostęp do kopii zapasowych i przywracać kopie zapasowe z drugiej maszyny, nawet jeśli podstawowe miejsce docelowe kopii zapasowych stało się niedostępne.

Idea Bank wdrożył skalowalny, wydajny proces tworzenia kopii zapasowych i odzyskiwania danych w celu ochrony danych przed cyberatakami i maksymalizacji czasu pracy – bez opłat licencyjnych. Dziś ich zespół IT jest przekonany, że nie dojdzie do utraty danych z powodu awarii sprzętu, a ich odzyskanie będzie szybkie i łatwe.

10 maja 2023 r. — Firma Synology ogłasiła oficjalne wprowadzenie na polski rynek model BC500, uniwersalnej kamery IP typu bullet do inteligentnego nadzoru. Kamery Synology BC500 oferują zaawansowane funkcje sztucznej inteligencji, wyjątkową jakość obrazu i bezproblemową integrację z systemem zarządzania sygnałem wizyjnym Surveillance Station.

Ilość danych cyfrowych rośnie z dnia na dzień. Nie ma już prawie na świecie osób prywatnych ani firm, które pracują lub żyją bez danych cyfrowych. W obu przypadkach utrata danych byłaby ogromną stratą – ekonomiczną i emocjonalną. Wiedzą o tym również cyberprzestępcy, dlatego od kilku lat oprócz ilości danych stale rośnie również liczba ataków hakerskich. Rozwiązanie chroniące prywatne lub biznesowe dane przed całkowitą utratą jest proste i oczywiste: kopie zapasowe! I w dzisiejszych czasach to już żadne czary mary. Po zrozumieniu podstawowych informacji (takich jak definicja kopii zapasowej, czym dokładnie jest kopia zapasowa i jakie są różnice między synchronizacją a RAID), można określić i wdrożyć odpowiednie rozwiązanie do tworzenia kopii zapasowych dla własnych potrzeb. Gdy już raz skonfigurujemy nasze rozwiązanie dla kopii zapasowych, życie jest zdecydowanie bardziej spokojne – ponieważ w razie nieszczęśliwego wypadku lub ataku jesteśmy zabezpieczeni.

1. Dlaczego kopie zapasowe są ważne?

W dobie ataków ransomware i hakerów pytanie o właściwą strategię tworzenia kopii zapasowych – czy to w domu, czy w firmie – staje się coraz bardziej aktualne. Nie ma już żadnych wątpliwości co do konieczności tworzenia kopii zapasowych danych w firmach.

W raporcie “Sytuacja bezpieczeństwa IT w Niemczech 2021” Federalnego Stowarzyszenia Technologii Informacyjnych, w okresie sprawozdawczym 2019 zarejestrowano 114 milionów nowych złośliwych wariantów programów. To około 320 000 nowych wariantów dziennie. W okresie sprawozdawczym 2021 było ich już 144 miliony, czyli 394 000 nowych wariantów dziennie. Wzrost o dobre 22% w ciągu dwóch lat.

W ramach badania GDPI Snapshot (Global Data Protection Index) przeprowadzonego wśród 1000 decydentów IT z firm na całym świecie, 30% ankietowanych firm stwierdziło, że w 2018 r. doznało utraty danych. Szkody te wyniosły średnio 882 000 euro rocznie na firmę. Oznacza to, że koszty utraty danych są prawie dwukrotnie wyższe niż koszty przestojów.

A powodów utraty danych w sektorze prywatnym również jest wiele. Co minutę 113 smartfonów zostaje skradzionych lub zgubionych. Jeden na dziesięć komputerów jest co miesiąc infekowany wirusami. Ogólnie rzecz biorąc, 42% obywateli Niemiec straciło już elektronicznie przechowywane dane. Mimo to, zaledwie 1/4 z nich wykonuje kopię zapasową rzadziej niż raz w roku. Odzyskiwanie danych jest naprawdę drogie.

Te liczby pokazują , jak często takie awarie zdarzają się podczas pracy i jak ogromne szkody mogą spowodować. Aby zminimalizować ryzyko utraty danych i przestoju firmy połączonego z druzgocącymi stratami finansowymi, konieczna jest szybka reakcja. Aby użytkownicy mogli to zagwarantować, potrzebują skutecznego, odpowiedniego rozwiązania do tworzenia kopii zapasowych.

2. Co to jest kopia zapasowa?

Termin backup oznacza zabezpieczenie danych. Dane są przechowywane na innym nośniku danych i stamtąd można je przywrócić. Może to być konieczne np. z powodu usterki lub przypadkowego usunięcia. Kopia zapasowa danych może być tworzona automatycznie przez oprogramowanie lub ręcznie przez użytkownika. Zapobiega więc utracie danych. Istnieją różne metody i opcje tworzenia kopii zapasowej.

5 metod tworzenia kopii zapasowych

Szczególnie popularne jest 5 poniższych metod tworzenia kopii zapasowych:

- Pełna kopia zapasowa

- Różnicowa kopia zapasowa

- Kopia zapasowa przyrostowa

- Migawki

- Backup oparty na zasadzie generowania

Pełny backup lub pełna kopia zapasowa obejmuje zapisanie wszystkich wybranych danych i konfiguracji. Są one zapisywane w pliku kopii zapasowej na docelowym nośniku danych.

Różnicowa kopia zapasowa wymaga jako punktu wyjścia pełnej kopii zapasowej. W przypadku kopii zapasowej różnicowej tworzona jest kopia zapasowa tylko tych danych, które zostały dodane lub zmienione od czasu pierwszej pełnej kopii zapasowej.

Przyrostowa kopia zapasowa jest również oparta na pełnej kopii zapasowej. Różni się ona od różnicowej kopii zapasowej tym, że nowe kopie zapasowe wykorzystują jako punkt odniesienia poprzednią wersję kopii zapasowej, a nie pierwszą wersję kopii zapasowej. Oznacza to, że kolejne kopie zapasowe danych zajmują znacznie mniej miejsca i przepustowości. Ceną za oszczędność miejsca na dysku jest jednak to, że żadna wersja w łańcuchu kopii zapasowych (np. codziennie o godz. 19.00) nie może być wadliwa, ponieważ wszystkie wersje opierają się na sobie.

Różnica między migawką a zwykłą kopią danych polega na tym, że migawka jest wirtualna, a kopia danych fizyczna. Migawka jest zrzutem metadanych wybranego pliku. Migawkę można traktować jako rodzaj schematu, który opisuje jak wygląda plik X w czasie Y. Sam plik nie jest kopiowany, a jedynie jego opis.

Sprawdzoną strategią zabezpieczania danych cyfrowych jest również tworzenie kopii zapasowych z wykorzystaniem zasady pokoleniowej lub zasady dziadek-ojciec-syn. W przeciwieństwie do pozostałych metod backupu opisuje jednak schemat rotacji, który nie jest związany z żadnym z opisanych powyżej typów backupu.

3 sposoby na stworzenie kopii zapasowej

Istnieją 3 popularne sposoby tworzenia kopii zapasowej:

- Do chmury

- Na zewnętrznych dyskach twardych

- Na serwer NAS

Backup w chmurze jest obecnie wykorzystywany w wielu firmach. Łatwość obsługi i elastyczna możliwość rozbudowy przestrzeni dyskowej to główne powody popularności. Z kolei wielu użytkowników prywatnych nadal tworzy kopie zapasowe swoich danych ręcznie na zewnętrznych dyskach twardych. Rozwiązania chmurowe są wykorzystywane w domu głównie do synchronizacji danych zamiast tworzenia kopii zapasowych. Istnieje jednak duża różnica między synchronizacją a tworzeniem kopii zapasowej (patrz rozdział 3).

Trzecim sposobem tworzenia kopii zapasowej są serwery NAS. Są one dostępne jako małe modele dla domu lub jako duże serwery w obudowie do szafy rack dla firm. Dzięki temu dane ze wszystkich urządzeń są automatycznie backupowane centralnie w macierzy RAID. Dużą zaletą serwerów NAS jest to, że dane są zapisywane lokalnie, czy to w domu, czy w firmie. W ten sposób pełna suwerenność danych pozostaje u użytkownika, który nadal może mieć do nich elastyczny zdalny dostęp, podobnie jak w przypadku chmury. Jeśli chodzi o NAS, należy zwrócić uwagę na różnicę między backupem a RAID.

W kolejnych dwóch częściach wyjaśnione są bardziej szczegółowo wspomniane różnice pomiędzy backupem i synchronizacją oraz backupem i RAID.

3. Kopia zapasowa vs. synchronizacja

Synchronizację i backup można odróżnić od siebie w czterech głównych punktach:

- Okres

- Kierunek procesu

- Format pliku

- Cel użycia

1. Okres: Synchronizacja plików odbywa się stale. Jeśli użytkownik zmieni dane np. na swoim komputerze, to zmienia się to natychmiast w chmurze lub na NAS-ie. Z kolei kopia zapasowa jest zawsze wykonywana w określonym momencie. Oznacza to, że zmiany w kopii zapasowej nie są natychmiast przenoszone do drugiego systemu, ale dopiero o określonej wcześniej godzinie, np. codziennie wieczorem o 19.00.

2. Kierunek procesu : Dzięki synchronizacji zmiany danych na jednym z dwóch urządzeń są natychmiast przenoszone na drugie – bez względu na to, po której stronie coś zostało zmienione. Proces ten nazywany jest synchronizacją dwukierunkową. Jest ona szczególnie pomocna, jeśli baza danych w dwóch różnych lokalizacjach ma być automatycznie utrzymywana w identycznym stanie, nawet jeśli różni użytkownicy zdalnie edytują dokumenty lub arkusze kalkulacyjne. Z kolei backup odbywa się zawsze tylko w jednym kierunku. Urządzenie 1 zawsze tworzy kopię zapasową danych do innej lokalizacji.

3. Format pliku: Podczas synchronizacji, formaty plików są zawsze takie same zarówno w źródle danych (np. PC) jak i w miejscu docelowym danych (chmura lub NAS). Jeśli więc użytkownik przechowuje dziesięć plików JPG na komputerze, to synchronizacja przenosi dziesięć plików JPG do chmury lub na NAS. Z kolei backup często odbywa się w skompresowanym “kontenerze”. Na NAS-ie lub w chmurze kończy się tylko jeden plik kontenera, w którym zagnieżdżonych jest dziesięć plików JPG i przechowywanych w sposób skompresowany. Dzięki tej metodzie dane na NAS-ie lub w chmurze wymagają znacznie mniej miejsca do przechowywania. Należy jednak zauważyć, że nie są one od razu pobierane w oryginalnym formacie, lecz muszą być najpierw rozpakowane w celu przetworzenia.

4. Cel : Wreszcie, celem synchronizacji jest utrzymanie dostępności danych. Natomiast backup służy ochronie danych.

4. Backup a RAID

Szczególnie w dyskusji na temat backupu danych za pomocą NAS-a, wielokrotnie zdarza się, że użytkownikom zaleca się wykonanie backupu za pomocą RAID. Jednak te trzy terminy (NAS, backup, RAID) są często mylone, tworząc fałszywe, zwodnicze poczucie bezpieczeństwa. Bo jeśli użytkownicy zapisują swoje dane tylko na NAS-ie pracującym w macierzy RAID, to nadal NIE MAJĄ backupu!

Aby przybliżyć się do problemu, po zdefiniowaniu backupu należy przyjrzeć się również definicjom NAS i RAID.

Czym jest NAS?

NAS jest skrótem od “Network Attached Storage”. NAS to urządzenie do przechowywania danych podłączone do sieci. Jest to komputer/serwer, który zapewnia dostęp do sieci dysków twardych przez sieć.

Czym jest RAID?

RAID to skrót od “Redundant Array of Independent Drives” lub przestarzały od “Redundant Array of Inexpensive Disks”. Oznacza on sieć dysków twardych składającą się z dwóch lub więcej dysków pracujących równolegle. Mogą to być dyski HDD (Hard Drive Disks), a także SSD (Solid State Drives). Istnieją różne typy RAID. Każdy typ RAID jest zoptymalizowany dla konkretnej sytuacji. Nie są one standaryzowane. Może się więc zdarzyć, że firmy opracują własne numery i implementacje RAID. Jednak najczęściej spotykane typy RAID to:

- RAID 0

- RAID 1

- RAID 5

- RAID 6

- RAID 10

Z wyjątkiem RAID 0, w każdym RAID przechowywane dane są dublowane. Lustrzane odbicie danych sprawia, że są one nadmiarowe, tzn. dane są dostępne kilka razy. RAID służy zatem do organizacji kilku fizycznych urządzeń pamięci masowej, które znajdują się w NAS-ie i mogą być organizowane za pośrednictwem oprogramowania w celu nadmiarowego przechowywania danych.

Wybór odpowiedniej macierzy RAID jest ważnym elementem, jeśli chodzi o wydajność. Jednak minimalna odporność na błędy lub nadmiarowość powinna być obecna w każdej macierzy RAID. Dlatego użytkownicy NAS powinni zrezygnować z macierzy RAID typu JBOD, Basic lub RAID 0.

Jakie są rodzaje RAID? Jak wybrać właściwy dla mojego NAS-a?

Uwaga: Nie istnieje właściwa konfiguracja RAID. Ponieważ konfiguracja RAID jest zawsze kompromisem między wydajnością, kosztami, pojemnością i odpornością na błędy. To, który typ RAID jest właściwy, zależy od aplikacji i wzoru dostępu.

RAID 1 jest szczególnie przydatna dla małych systemów pamięci masowej. Wydajność macierzy RAID 1 jest bardzo dobra w porównaniu z innymi typami RAID z mirroringiem.

RAID 5 jest uniwersalnym urządzeniem, które może być używane do wielu różnych zastosowań, o ile nie używa się zbyt wielu dysków twardych. Wydajność, koszt/pojemność i odporność na błędy są tutaj zrównoważone. Ten typ RAID jest idealny dla dostępu sekwencyjnego, który nie jest szczególnie wymagający.

Dla przykładu, RAID 6 sprawdza się dobrze w przypadku solidnych archiwów lub przechowywania kopii zapasowych. Wydajność zapisu jest najniższa, wydajność odczytu jest dobra, a nadmiarowość jest wyższa niż w przypadku RAID 5, co czyni go idealnym do tego celu.

Dla przykładu, RAID 10 jest najlepszym wyborem dla baz danych OLTP lub systemów poczty elektronicznej i ogólnych zastosowań losowego zapisu. Można jednak wykorzystać tylko 50% surowej przestrzeni dyskowej, dlatego macierz RAID 10 jest stosunkowo droga w przeliczeniu na dostępny TB.

RAID F1 to specjalny typ, dostępny tylko w niektórych modelach Synology NAS, przeznaczony do stosowania w macierzach RAID składających się w całości z dysków SSD. Równomierne obciążenie zapisem zapobiega jednoczesnej awarii wszystkich dysków SSD. Z perspektywy wydajności macierz RAID F1 jest porównywalna z macierzą RAID 5. W porównaniu z RAID 5 informacje o parzystości są również rozdzielane na wszystkie dyski, ale dodatkowe dane o parzystości są zapisywane na automatycznie wybranym dysku.

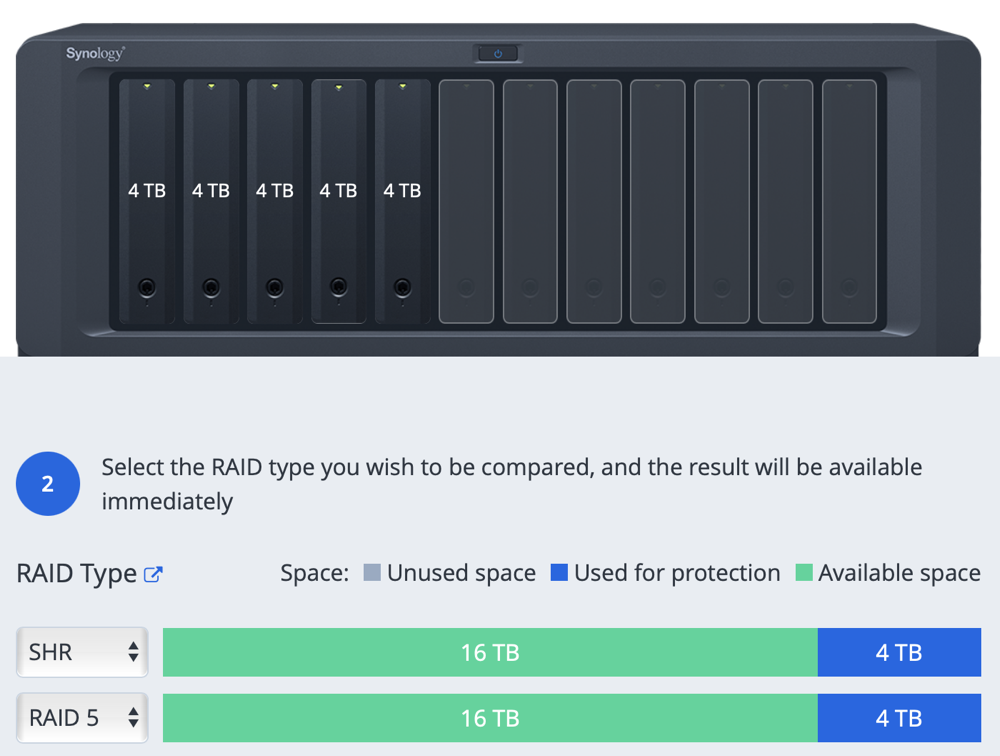

Firma Synology opracowała również własny typ RAID dla swoich serwerów NAS: SHR (Synology Hybrid RAID). SHR to zautomatyzowany system zarządzania RAID. Jest on szczególnie przydatny dla użytkowników, którzy nie znają typów RAID, ponieważ upraszcza zarządzanie pamięcią masową i optymalizuje jej pojemność. W ten sposób SHR umożliwia bardziej elastyczne wykorzystanie pamięci masowej, gdy użytkownicy korzystają z dysków twardych o różnych rozmiarach. Odpowiedni typ macierzy RAID jest wybierany automatycznie w tle na podstawie liczby dysków twardych. Użytkownicy nie muszą więc zajmować się tematem i samodzielnie wybierać odpowiedniego typu RAID.

Użyj darmowego asystenta online “Kalkulator RAID”, aby znaleźć odpowiedni typ RAID.

5. Backup vs. RAID vs. NAS: werdykt

Zgodnie z opisem, RAID służy jedynie do zapewnienia dostępności danych i nieprzerwanej pracy – nawet jeśli dysk twardy ulegnie awarii. Ponieważ jeśli tak się stanie, nie ma to znaczenia. Wszystkie dane nadal znajdują się na pozostałych dyskach (z wyjątkiem RAID 0). Ten uszkodzony dysk twardy można wtedy wymienić w trakcie pracy bez konieczności przerywania jej ciągłości. Jeśli jednak jakiś plik zostanie przypadkowo usunięty, RAID nie pomoże. RAID nie pomoże również, gdy dojdzie do cyberataku na nasz serwer NAS. W obu przypadkach dane na wszystkich dyskach w macierzy RAID zostają naruszone, uszkodzone lub usunięte. Odzyskanie danych jest wtedy najczęściej już niemożliwe. Inaczej jest w przypadku kopii zapasowej. Ponieważ ta – zgodnie z opisem – kopiuje dane i trzyma je “na zapas”

Z jednej strony NAS to sprzęt, w którym znajdują się dyski twarde, a z drugiej strony oferuje oprogramowanie do kontroli i zarządzania dyskami twardymi. Dyski twarde mogą być zorganizowane w różne grupy RAID. Każda macierz RAID ma inne zalety i wady (np. w zakresie prędkości odczytu/zapisu lub nadmiarowości danych). RAID nie stanowi jednak kopii zapasowej, ponieważ odzyskanie danych nie jest koniecznie gwarantowane. W macierzy RAID dane są tylko dublowane, a nie tworzone oddzielne kopie zapasowe. Uszkodzone lub utracone dane nie mogą być odzyskane. Kopia zapasowa oznacza dodatkowe zapisanie danych na oddzielnym nośniku danych (np. na serwerze NAS).

Szukasz odpowiedniego rozwiązania do tworzenia kopii zapasowych dla swojej firmy i chciałbyś uzyskać poradę? Skontaktuj się z nami. Sklep Synology.

O NAS

Storage IT Sp. z o.o. zapewnia szeroką ofertę produktów do bezpiecznego przechowywania danych, wyróżniających się jakością, niezawodnością oraz łatwością użytkowania. W czasach, gdy dane są cenniejsze niż sprzęt, warto postawić na sprawdzonego dostawcę kompletnych rozwiązań.