Google przestało oferować bezpłatną, nieograniczoną przestrzeń pamięci masowej, ale jeśli szukasz alternatywnego rozwiązania do magazynowania zdjęć, możesz już przestać szukać, masz QNAP NAS. Dzięki opartemu na sztucznej inteligencji zarządzaniu zdjęciami i zaawansowanym funkcjom wyszukiwania, serwer QNAP NAS zapewnia wszystko to, co potrzebne (i wiele więcej!), aby stanowić niesamowite rozwiązanie do zarządzania zdjęciami i ich udostępniania!

Silnik AI QNAP NAS porządkuje zdjęcia w oparciu o osoby, zwierzęta, rzeczy lub lokalizację. Zdjęcia i filmy można zawsze oglądać na różnych urządzeniach.

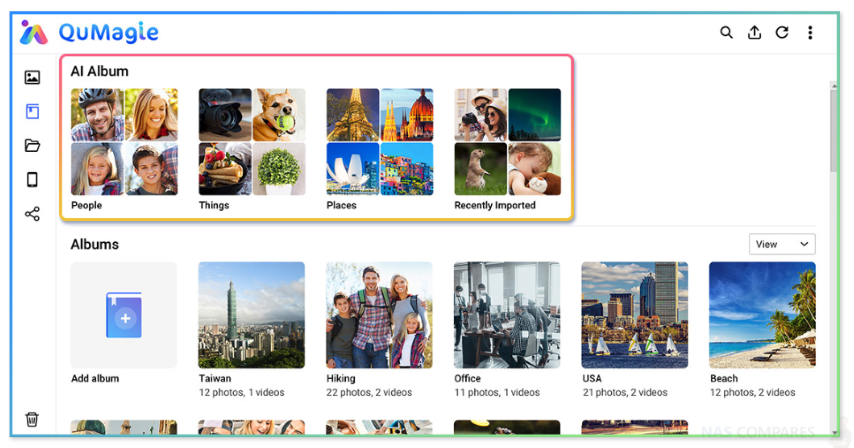

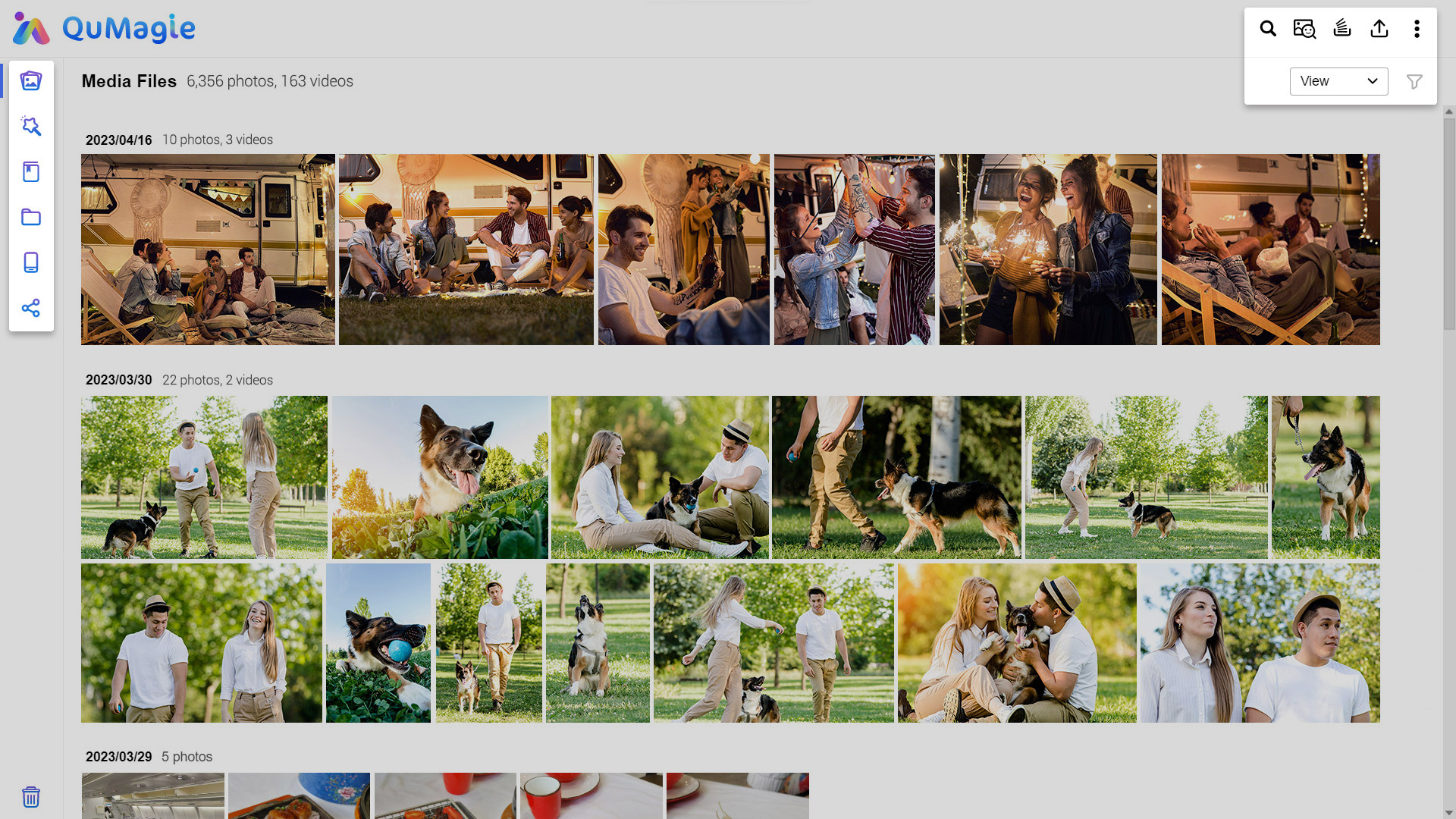

Całkowicie nowy interfejs z funkcją inteligentnej organizacji automatycznej

QuMagie integruje mechanizmy AI do wykrywania i klasyfikacji obiektów (osoby, przedmioty, miejsca) na zdjęciach. Dzięki wygodnemu interfejsowi, wbudowanej linii czasu, możliwości ustawienia okładek folderów, wyświetlaniu iOS® Live Photo, wydajnej wyszukiwarce oraz podglądzie ostatnich wyszukiwań, QuMagie staje się uniwersalnym narzędziem do zarządzania kolekcją zdjęć i ich udostępniania.

Wykrywanie obrazów w oparciu o sztuczną inteligencję

QuMagie wykorzystuje mechanizmy QNAP AI Core do rozpoznawania zdjęć, co umożliwia wykrywanie twarzy (Album Osoby), obiektów (Album Rzeczy) oraz podobnych do siebie zdjęć na NAS. Albym Rzeczy obejmuje obecnie też dokumenty i zrzuty ekranu w osobnych kategoriach.

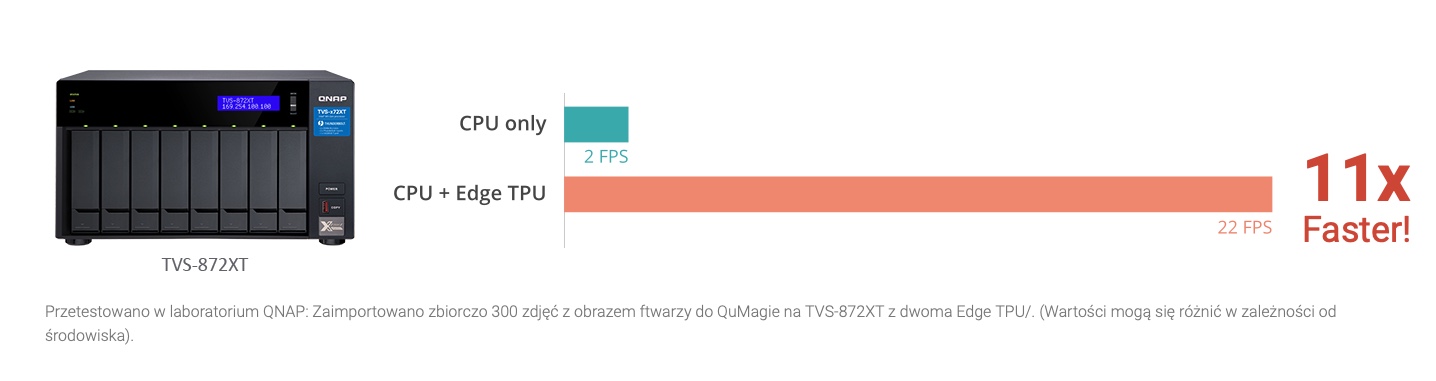

Szybsze rozpoznawanie obrazów w oparciu o sztuczną inteligencję z modułami GPU, NPU, TPU i Hailo AI

QNAP AI Core korzysta z GPU, NPU, TPU i Hailo AI, co umożliwia szybkie przetwarzanie tysięcy zdjęć z błyskawicznym rozpoznawaniem obrazów w oparciu o sztuczną inteligencję. Serwer QNAP NAS z rozwiązaniem GPU, NPU, TPU lub Hailo AI pozwala znacznie skrócić czas rozpoznawania i klasyfikacji obrazu podczas importowania dużej liczby zdjęć do aplikacji QuMagie. Bez względu na to, czy organizujesz osobiste zdjęcia, zajęcia domowe, podróże czy profesjonalne sesje zdjęciowe, aplikacja QuMagie oparta na sztucznej inteligencji uporządkuje Twoje zdjęcia inteligentnie i szybko!

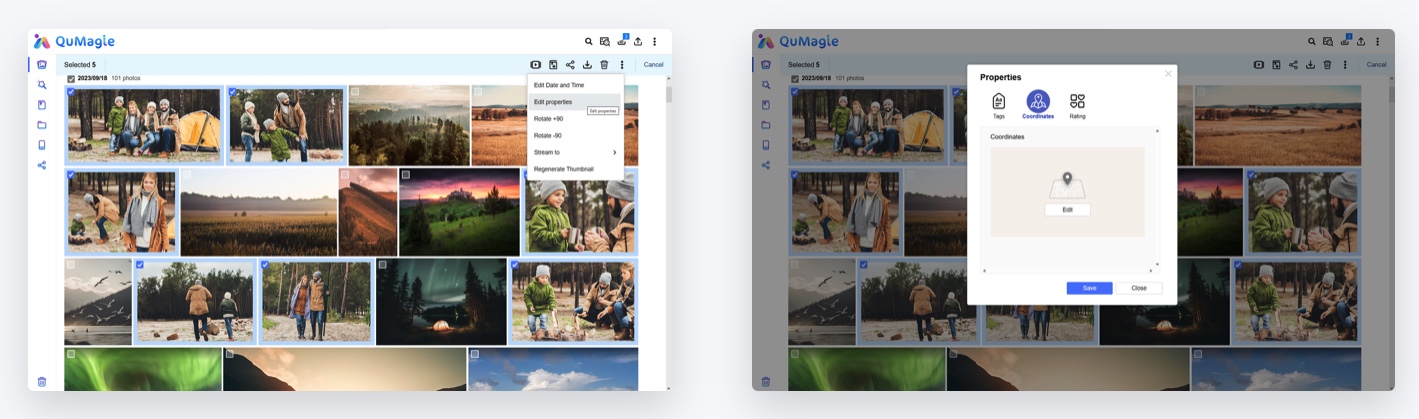

Bezproblemowo edytuj lokalizacje wielu zdjęć

Na podstawie punktów orientacyjnych możesz dodać lokalizację do zdjęcia lub dodać tę samą lokalizację do wielu zdjęć jednocześnie.

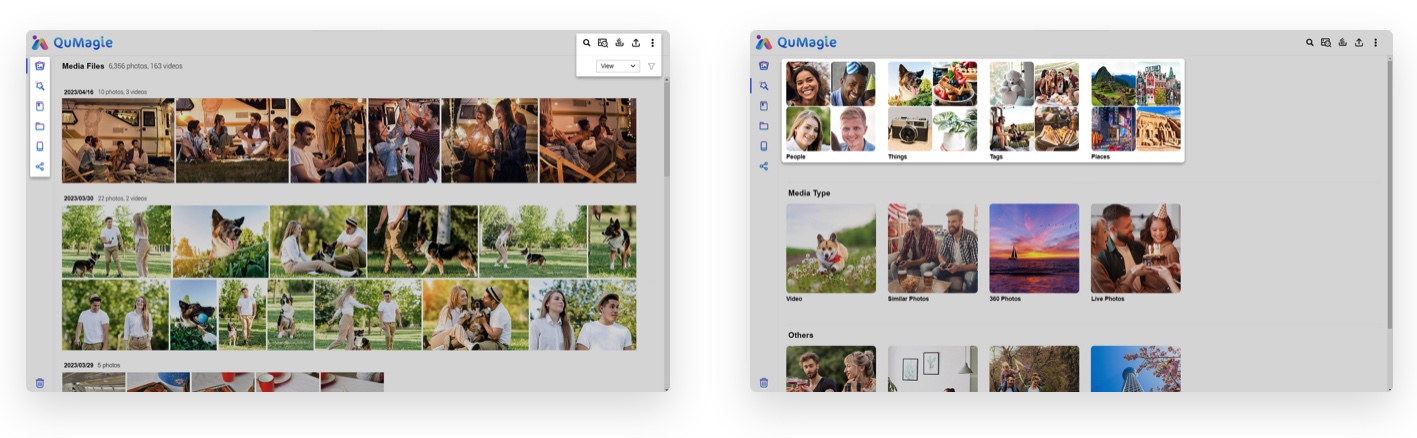

Szybsze wyszukiwanie zdjęć

Aplikacja QuMagie oferuje wielofunkcyjne filtry wyszukiwania, umożliwiając szybkie znajdowanie zdjęć przy użyciu osób, osi czasu, znaczników, rzeczy, miejsc, a nawet typu multimediów. Aby usprawnić wyszukiwanie, filtry można „Uwzględniać” lub „Pomijać”.

Więcej funkcji aplikacji QuMagie:

Kompletna kopia zapasowa / transfer wszystkich plików

Za pomocą funkcji Eksportuj / Importuj można wykonać kopię zapasową wszystkich plików, metadanych i danych rozpoznawania twarzy sztucznej inteligencji z QuMagie i przenieść te dane multimedialne do innego serwera NAS.

Więcej informacji: Jak eksportować i importować pliki w QuMagie

Tworzenie kopii zapasowych zdjęć ze wszystkich urządzeń

Serwer QNAP NAS zapewnia użytkownikowi pamięć masową dużej pojemności, w której można łatwo zapisywać kopie zapasowe zdjęć z komputerów, telefonów komórkowych i przenośnych urządzeń pamięci masowej.

Więcej informacji: Jak zabezpieczyć zdjęcia w QuMagie używając HBS3

Prywatna kolekcja

Ponieważ z jednego serwera NAS może korzystać wielu użytkowników, można skonfigurować albumy zdjęć jako prywatne kolekcje chronione hasłem dostępu, aby mieć wyłączny dostęp do swoich zdjęć.

Łatwe udostępnianie zdjęć

Wybrane zdjęcia można udostępnić za pośrednictwem poczty e-mail, serwisów społecznościowych, linków do udostępniania lub przekazać innemu użytkownikowi serwera NAS.

Wyświetlanie iOS® Live Photo

Można odtwarzać zdjęcia przy użyciu narzędzia iOS® Live Photo na Twoim urządzeniu NAS! Aplikacja QuMagie umożliwia powracanie do ulubionych wspomnień w domu, z ruchem i dźwiękiem.

Idealne rozwiązanie dla amatorów podróży i fotografii

Niezbędne elementy podróży dla wielu amatorów podróżowania to telefon komórkowy, aparat fotograficzny lub GoPro. Ktoś, kto uwielbia podróże i fotografię, chce za pomocą obiektywu aparatu uchwycić pełne radości, ulotne chwile. Dlatego potrzebne jest mu urządzenie do zarządzania ogromną liczbą cennych zdjęć.

Tworzenie kopii zapasowych i przeglądanie zdjęć na urządzeniach mobilnych

Aplikacja QuMagie Mobile umożliwia łatwe przeglądanie i udostępnianie zdjęć na serwerze NAS za pomocą urządzeń mobilnych w dowolnym czasie i miejscu. Zapisane w urządzeniu mobilnym zdjęcia można również automatycznie przesłać na serwer NAS w celu scentralizowanego tworzenia kopii zapasowych i zarządzania.

Aplikacja QuMagie Core zapewnia funkcje rozpoznawania twarzy i tematów w oparciu o sztuczną inteligencję:

Możesz łatwo rozpoznawać znajomych na zdjęciach i udostępniać je, korzystając z funkcji rozpoznawania twarzy QuMagie, możesz także grupować zdjęcia w różne albumy w oparciu o temat zdjęć. Aplikacja QuMagie pomoże personalizować cenne wspomnienia

Zachowaj dzienniki ze zdjęciami dla swoich dzieci

Obserwowanie dojrzewania dzieci jest dla rodziców bezcennym doświadczeniem i od momentu narodzin starają się oni rejestrować wszystkie takie cenne chwile. Możliwość oglądania tych szczęśliwych wspomnień z partnerem może dać wiele radości. Dziennik z takimi zdjęciami stanowi także zapis dojrzewania dzieci, które można im w przyszłości pokazać.

Aplikacja QuMagie obsługuje przewijanie osi czasu:

Dzięki funkcji przewijania osi czasu można szybko przeglądać momenty podróży naszych dzieci przez życie, i przy użyciu filtrów wyszukiwania szybko znaleźć określone zdjęcia według daty.

Udostępnianie zdjęć za pośrednictwem łączy:

Udostępniaj zdjęcia znajomym i rodzinie poprzez wiadomości e-mail, media społecznościowe lub łącza, dodając iskierkę radości do naszej codzienności.

Aplikacja QuMagie zawiera zintegrowany algorytm głębokiego uczenia AI, który umożliwia rozpoznawanie twarzy, identyfikację tematów i oznaczanie geograficzne zdjęć na serwerze NAS. Podobne zdjęcia są podzielone według kategorii w albumach takich jak „Ludzie”, „Rzeczy” i „Miejsca”. Aplikacja QuMagie jest wyposażona w uproszczony interfejs użytkownika, funkcję przewijania osi czasu, personalizowane okładki folderów i zaawansowane narzędzie wyszukiwania. Ponadto, dzięki aplikacji mobilnej QuMagie, można w dowolnym czasie i z dowolnego miejsca przeglądać zdjęcia na serwerze NAS. Aplikacja QuMagie zapewnia więcej możliwości zarządzania zdjęciami, a przy tym więcej radości.