Wyposażony w 4 GB pamięci RAM (z możliwością rozbudowy), porty sieciowe 2.5 GbE i PCIe Gen 3 x4 dla dalszej rozbudowy

Czy wiesz, że dyski WD Red™ NAS oferują znacznie bardziej efektywne opcje zarządzania wrażliwymi danymi niż przechowywanie ich w chmurze?

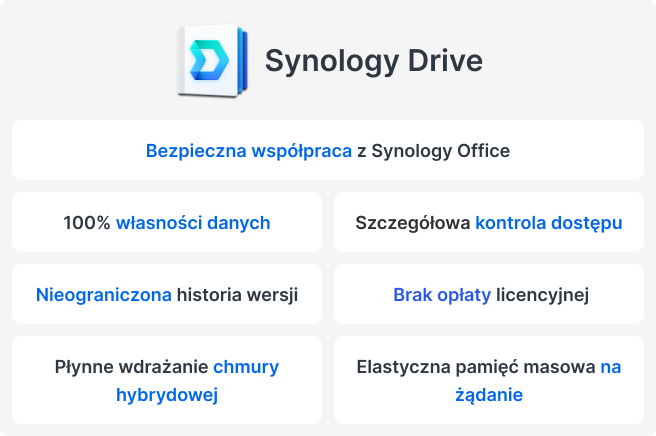

Synology Drive to prywatna chmura umożliwiająca zarządzanie plikami i ich udostępnianie w dowolnym miejscu.

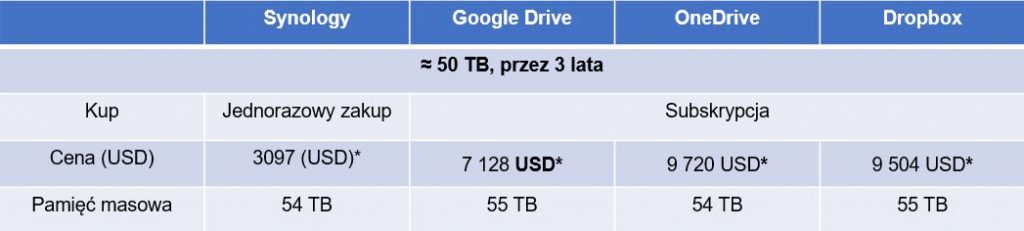

Ponad 60% plików korporacyjnych jest aktualnie przechowywanych w chmurze, a 94% firm na całym świecie korzysta z chmury. Prawie połowa danych przechowywanych w chmurze to informacje poufne, w tym dane pracowników i klientów, rejestry finansowe i własność intelektualna. Przewiduje się, że do 2026 r. wydatki na przechowywanie w chmurze wzrosną o 13%, osiągając poziom 135,1 mld USD. Szybki wzrost ilości danych stanowi dwa istotne wyzwania dla przedsiębiorstw: rosnące koszty przechowywania danych i obawy o prywatność danych.

Wyzwania chmury publicznej

Rosnące koszty dla firm

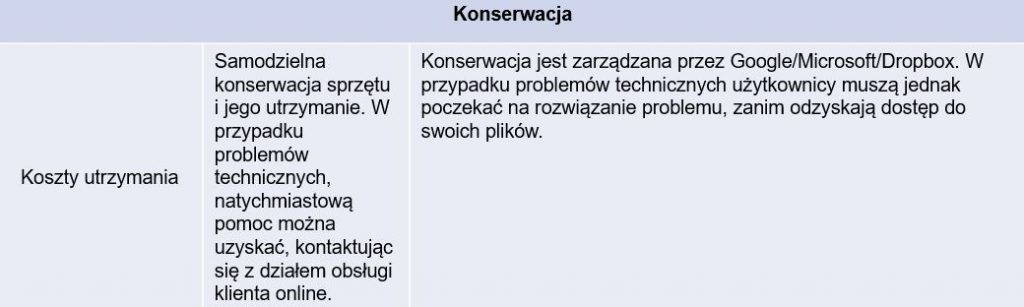

Ponieważ zapotrzebowanie na dane stale rośnie, dostawcy chmury publicznej walczą o utrzymanie oferty nieograniczonej pamięci masowej. W 2021 roku firma Google wycofała bezpłatną pamięć masową dla użytkowników Zdjęć Google, a Google Workspace for Education i Enterprise podążyły za tym przykładem. W 2023 roku firmy Microsoft i Dropbox wycofały również swoje rozwiązania nieograniczonej pamięci masowej, co miało wpływ na wiele przedsiębiorstw, które przechowywały tam większość swoich niezbędnych zasobów.

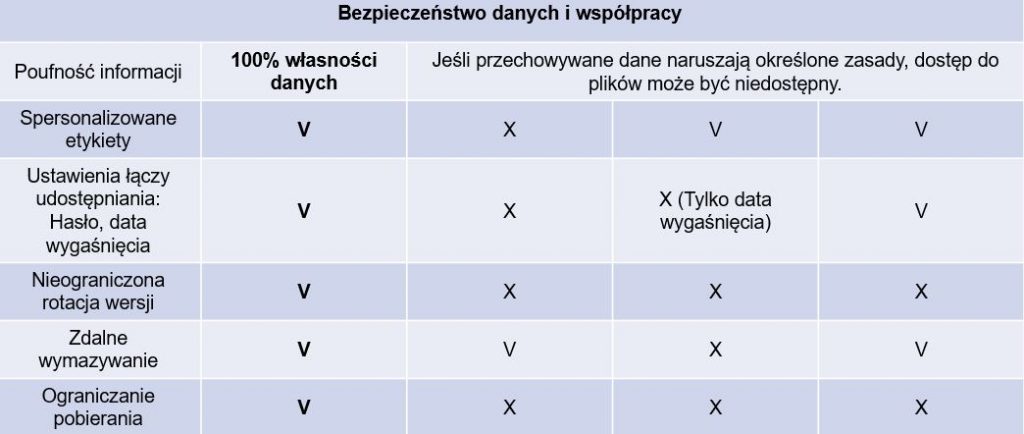

Potencjalne zagrożenia dla prywatności i bezpieczeństwa

Korzystanie z chmury publicznej przez firmy, ogranicza ich możliwości kontroli nad serwerami w chmurze publicznej, co prowadzi do niestabilnego dostępu do plików ze względu na przeciążenie i opóźnienia sieci, co jest głównym problemem dla wrażliwych danych biznesowych. Co więcej, większość dostawców może uzyskać dostęp do danych użytkowników, co niesie za sobą ryzykując naruszenia lub usunięcia krytycznych danych organizacji. W związku z tym chmury publiczne mogą być dalekim od idealnego rozwiązaniem do przechowywania poufnych danych firmowych.

Synology Drive: Osobiste rozwiązanie chmury prywatnej

Z drugiej strony, prywatne platformy pamięci masowej w chmurze, takie jak Synology Drive, oferują solidne rozwiązanie dla wyzwań związanych z nieograniczoną pamięcią masową i własnością danych. Synology Drive działa na prywatnych serwerach Synology NAS w chmurze, eliminując ryzyko związane z korzystaniem z usług innych firm, takich jak niestabilne sieci lub wyłączenia usług. Przedsiębiorstwa mogą wybrać odpowiedni model NAS w zależności od potrzeb w zakresie pojemności i, za jednorazową opłatą, usunąć zależność od zewnętrznych dostawców usług.

Oto pięć powodów, dla których firmy powinny wybrać Synology Drive:

100% własności danych

Synology Drive opiera się na prywatnej infrastrukturze przechowywania danych w chmurze, co oznacza, że Synology nie ma dostępu do przechowywanych danych, gwarantując pełną kontrolę danych i prywatność.

Kompleksowa platforma do zarządzania plikami i współpracy

Synology Drive oferuje wbudowane narzędzia, takie jak Synology Office, ułatwiające tworzenie dokumentów, prezentacji i arkuszy kalkulacyjnych. Zespoły mogą współpracować i udostępniać pliki w czasie rzeczywistym, zwiększając koordynację zespołu w zakresie bezpieczeństwa w chmurze prywatnej.

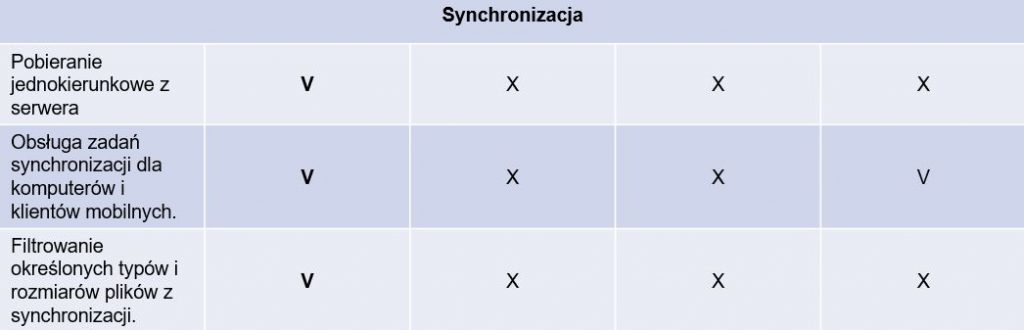

Funkcje synchronizacji i zabezpieczeń klasy korporacyjnej

Dzięki Synology Drive możesz przywracać poprzednie wersje plików, zachowywać usunięte pliki i szczegółowo konfigurować uprawnienia dostępu podczas wewnętrznego i zewnętrznego udostępniania plików. Znaki wodne można dodać do wszystkich plików w folderach, co pozwoli zidentyfikować źródło ewentualnych wycieków. W przypadku utraty urządzenia Synology zsynchronizowane foldery można zdalnie wymazać, aby zapobiec naruszeniom danych.

Elastyczny rozmiar pamięci masowej

Synology Drive eliminuje konieczność ponoszenia cyklicznych opłat licencyjnych lub kosztów subskrypcji. Organizacje muszą jedynie wybrać serwer NAS w zależności od potrzebnej pojemności i skalować pamięć masową w miarę wzrostu zapotrzebowania na dane bez ponoszenia dodatkowych kosztów.

Wygodne wdrożenie chmury hybrydowej

Synology Drive integruje się z usługami chmury publicznej, takimi jak Synology C2 Storage, umożliwiając firmom tworzenie zrównoważonej infrastruktury chmury hybrydowej w oparciu o indywidualne potrzeby. Zapewnia to odzyskiwanie danych z kopii zapasowych w chmurze hybrydowej w przypadku utraty danych, gwarantując nieprzerwane działanie i efektywne zarządzanie zasobami dla przedsiębiorstw.

Dowiedz się więcej | Jak Synology pomaga firmom wdrażać chmurę hybrydową

Ponieważ główni dostawcy usług chmury publicznej stopniowo eliminują rozwiązania z nieograniczoną pamięcią masową i nadal budzą obawy dotyczące prywatności informacji, pamięć masowa w chmurze prywatnej Synology Drive staje się elastyczną, opłacalną i bezpieczną alternatywą. Lokalne rozwiązania do przechowywania danych w chmurze prywatnej mogą umożliwić firmom rozwój bez obciążeń finansowych związanych ze zmianą istniejącej infrastruktury pamięci masowej.

Dowiedz się więcej | Synology Drive do tworzenia firmowej chmury prywatnej

*Cennik:

Synology Drive DS923+, 18 TB HDD*4

Google Drive:Google Workspace Business Plus (5 TB/użytkownika, z możliwością współdzielenia)

OneDrive:OneDrive dla firm – Plan 1 (1 TB/użytkownika, bez możliwości współdzielenia)

Dropbox:Dropbox Advanced (5 TB/użytkownika, bez możliwości współdzielenia)

Smartfony zrewolucjonizowały fotografię, oferując przystępną i wygodną opcję uwiecznienia chwil w czasie rzeczywistym. Łatwość robienia zdjęć przy użyciu smartfonów stworzyła jednak nieustające wyzwanie – skuteczne zarządzanie albumami i ich przechowywanie. W związku z tym znalezienie niezawodnego rozwiązania do uporządkowania i obsługi albumów ze zdjęciami ma zasadnicze znaczenie dla użytkowników.

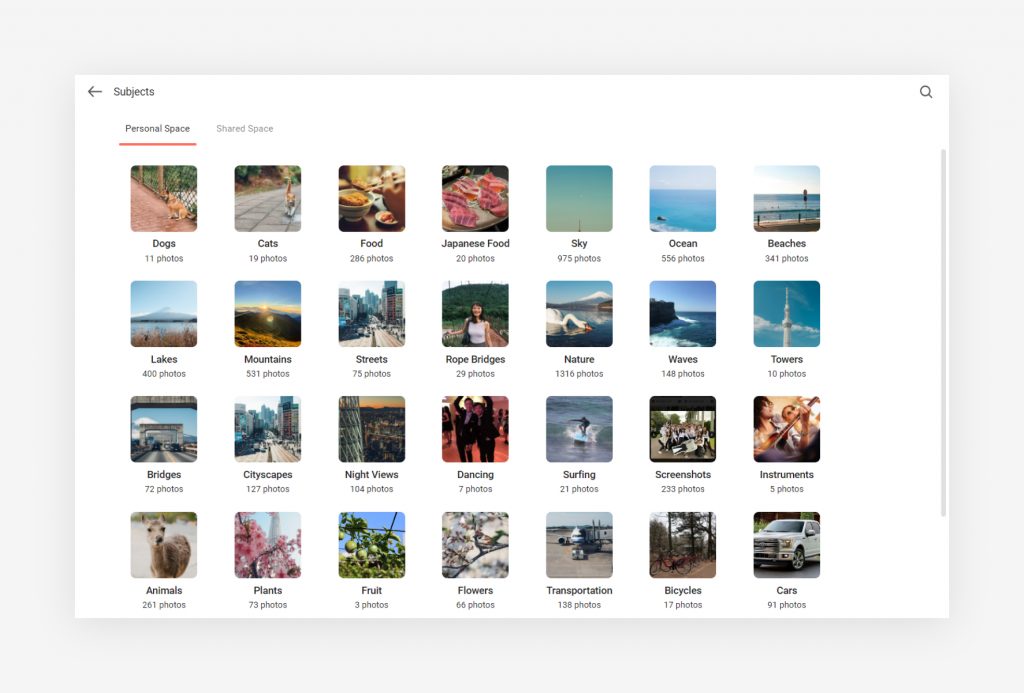

Synology Photos to lokalne rozwiązanie do zarządzania zdjęciami, zaprojektowane z myślą o potrzebach użytkowników smartfonów i mające na celu ułatwienie im przechowywania i porządkowania wspomnień przy jednoczesnym zachowaniu pełnej prywatności ich danych osobistych.

Lokalne rozwiązania do zarządzania zdjęciami często borykają się z potencjalnymi problemami z dostępem do albumu, takimi jak przerwy w zasilaniu lub w połączeniach sieciowych. Aplikacja Synology Photos przezwycięża te przeszkody, aby zapewnić użytkownikom bezproblemowe korzystanie z aplikacji dzięki płynnemu przeglądaniu zdjęć, zdecentralizowanemu przetwarzaniu i wydajnym kopiom zapasowym:

Bezproblemowe przeglądanie zdjęć z prędkością połączenia lokalnego

W celu przeglądania albumów przy użyciu telefonu komórkowego aplikacja Synology Photos wymaga połączenia sieciowego, co oznacza, że niestabilne środowiska sieciowe mogą mieć wpływ na czas dostępu. Aby ograniczyć wpływ niestabilności sieci, Synology Photos wykorzystuje trzy mechanizmy, dzięki którym przeglądanie zdjęć na urządzeniach mobilnych jest tak płynne, jak przeglądanie lokalne:

Buforowanie poprzednio oglądanych zdjęć

Zdjęcia przeglądane w aplikacji Synology Photos są przechowywane w pamięci podręcznej telefonu komórkowego, dzięki czemu kolejna transmisja sieciowa nie jest potrzebna do ponownego wyświetlenia tych samych zdjęć, co znacznie przyspiesza dostęp do zdjęć. Gdy pamięć podręczna przekroczy limit użycia, w pierwszej kolejności usunięte zostaną najdawniej wyświetlone zdjęcia przechowywane w pamięci podręcznej, aby zachować równowagę między przechowywaniem a szybkością dostępu.

Wstępne wczytywanie nieprzeglądanych zdjęć w celu natychmiastowego wyświetlenia

Podczas przeglądania zdjęć w aplikacji inne zdjęcia są wstępnie wczytywanie, dzięki czemu obrazy mogą być przeglądane bez tracenia czasu na ładowanie podczas przechodzenia do następnego zdjęcia, co pozwala na szybsze uzyskanie dostępu.

Dopasowanie lokalnych zdjęć mobilnych

Podczas tworzenia kopii zapasowych zdjęć aplikacja Synology Photos dopasowuje kopie zapasowe do zdjęć przechowywanych lokalnie w telefonie, dzięki czemu można uzyskać dostęp do pokazów zdjęć bez transmisji sieciowych.

Wykorzystanie zdecentralizowanego przetwarzania w celu zwiększenia wydajności

Aplikacja Synology Photos wykorzystuje zdecentralizowane przetwarzanie mobilne do wykonywania zadań o wyższych wymaganiach dotyczących przetwarzania. Przetworzone wyniki są wysyłane z powrotem do serwera NAS, ulepszając generowanie miniatur, konwersję wideo i wydajność rozpoznawania obiektów w następujące sposoby:

Przyspieszenie generowania miniatur i transkodowania wideo

Proces generowania miniatur i transkodowania wideo może wymagać dużych zasobów, co wpływa na wydajność serwera NAS. W związku z tym podczas tworzenia kopii zapasowych zdjęć Synology Photos jednocześnie generuje miniatury, transkoduje wideo i przesyła je wraz z oryginalnymi plikami do serwera NAS. Po zakończeniu przesyłania plików serwer NAS nie musi już powtarzać tych czynności oszczędzając tym samym zasoby dla innych zadań.

Poprawa szybkości i trafności rozpoznawania obiektów

W dzisiejszych czasach większość smartfonów wyposażona jest w procesor neuronowy (NPU), aby przyspieszyć zadania uczenia maszynowego. Podczas tworzenia kopii zapasowych zdjęć aplikacja Synology Photos wykorzystuje mobilny procesor NPU do zadań rozpoznawania obiektów przed wysłaniem wyników z powrotem do serwera NAS. Dzięki temu serwer NAS może skupić się na klasyfikacji obiektów przy jednoczesnym zmniejszeniu zużycia pamięci na serwerze NAS. Wszystkie zdjęcia są poddawane procesowi standaryzacji przy użyciu interpolacji dwuliniowej w celu zmniejszenia skali obrazów i normalizacji ich rozmiaru i formatu tak, aby uzyskać optymalne wyniki rozpoznawania.

Ikony wskazują na poprawę wydajności rozpoznawania obiektów w aplikacji Synology Photos w porównaniu z Synology Moments.

Proces lokalny i 100% własności danych

Opracowując oparte na sztucznej inteligencji modele rozpoznawania obiektów, zespół uczenia maszynowego Synology priorytetowo traktuje prywatność użytkowników. Dane pozyskane za zgodą użytkownika są wykorzystywane wyłącznie do modeli szkoleniowych i w całości pozostają w urządzeniu użytkownika. Dzięki niezawodnym środkom ochrony prywatności, Synology Photos pozwala użytkownikom aktywnie przyczyniać się do ulepszania modelu opartego na sztucznej inteligencji, zapewniając jednocześnie pełną własność i kontrolę nad swoimi danymi.

Maksymalizacja wydajności tworzenia kopii zapasowych

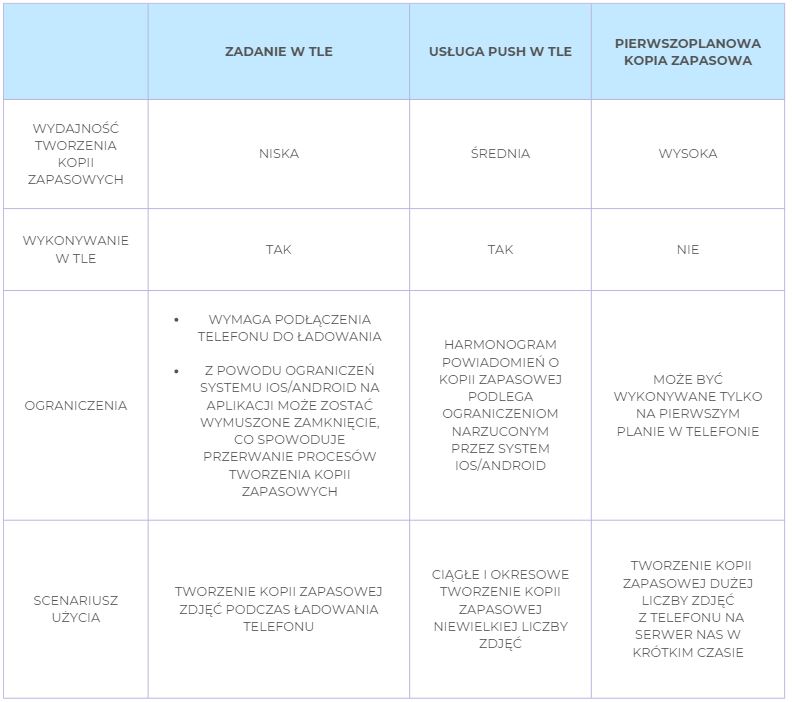

Aby oszczędzać czas pracy baterii, większość mobilnych systemów operacyjnych po określonym czasie wymusza zakończenie działania aplikacji w tle, w tym zadań tworzenia kopii zapasowych. Aby zapewnić nieprzerwane i bezpieczne tworzenie kopii zapasowej zdjęć, Synology Photos wykorzystuje trzy mechanizmy:

Zadania w tle

Synology Photos wykorzystuje mechanizm systemu mobilnego zadań w tle do wykonywania zadań tworzenia kopii zapasowych zdjęć w tle, gdy telefon jest ładowany.

Powiadomienia push w tle

Operacje w tle w mobilnych systemach operacyjnych są nieprzewidywalne i mogą nie być zawsze stabilne. Aby rozwiązać ten problem, Synology Photos wdraża mechanizm powiadomień push w tle. Zaplanowane powiadomienia push wysyłane są do aplikacji, zapewniając regularne wykonywanie zadań tworzenia kopii zapasowych w tle, nawet jeśli użytkownik nie otworzył aplikacji przez dłuższy czas.

Tryb pierwszoplanowej kopii zapasowej

Podczas wykonywania kopii zapasowych dużej liczby zdjęć kopie zapasowe wykonywane w tle mogą nie być wystarczająco wydajne. W takich przypadkach zaleca się włączenie trybu pierwszoplanowej kopii zapasowej, gdy telefon jest bezczynny. Pozwala to aplikacji Synology Photos na wyłączenie ekranu i wykonanie kopii zapasowych na pierwszym planie. Jest to wydajny sposób aby utworzyć kopię zapasową dużej liczby zdjęć w krótszym czasie.

Aplikacja Synology Photos służy do zapewnienia uproszczonej obsługi! Wszystko to dzięki niezawodnemu przeglądaniu zdjęć na urządzeniach mobilnych oraz usługom przetwarzania i tworzenia kopii zapasowych. Zespół Synology Photos dokłada wszelkich starań, aby pokonywać problemy techniczne związane z łącznością sieciową i mobilnymi systemami operacyjnymi. Dzięki aplikacji Synology Photos użytkownicy mogą wygodnie przechowywać, zarządzać, udostępniać i powracać do swoich uwiecznionych wspomnień.

Odkryj Synology Photos już dzisiaj!

QXG-10G2T to karta zaprojektowana w celu podniesienia wydajności sieci i usprawnienia transmisji danych zarówno dla osób indywidualnych, jak i zespołów IT.

QXG-10G2T to najnowocześniejsza, dwuportowa, karta sieciowa 10 GbE (RJ45), stanowiąca energooszczędne i ekonomiczne rozwiązanie spełniające różne potrzeby sieciowe. Idealna dla profesjonalnych fotografów, kamerzystów lub zespołu współpracującego, który wymaga jednoczesnego dostępu do danych przy niższych opóźnieniach.

QXG-10G2T zapewnia bezproblemową obsługę zarówno użytkownikom NAS, jak i komputerów PC, zwiększając ich wydajność pracy.

Kluczowe cechy:

- Obsługa 5 prędkości: QXG-10G2T obsługuje pięć różnych prędkości, w tym 10 GbE, 5 GbE, 2,5 GbE, 1 GbE i wcześniejsze standardy Ethernet, zapewniając zgodność z różnymi scenariuszami sieciowymi.

- Kompatybilność z NAS i PC: QXG-10G2T jest kompatybilna z systemami operacyjnymi QNAP NAS (QTS i QuTS hero), Windows® 10 i Linux®.

- Kontroler Marvell® AQtion AQC107: QXG-10G2T wyposażono w kontroler Marvell AQtion AQC107, który zapewnia doskonałą efektywność energetyczną i opłacalność bez uszczerbku dla wydajności.

- Interfejs PCIe 3.0: Interfejs PCIe Gen 3 x4 oferuje prędkość transferu do 32 Gb/s, umożliwiając szybką transmisję danych w przypadku wymagających zadań.

- Uzyskaj łączność z szybkością do 20 Gb/s: Wykorzystując dwa porty 10 GbE QXG-10G2T, użytkownicy mogą uzyskać łączność z szybkością do 20 Gb/s za pośrednictwem wielokanałowego SMB lub trunkingu portów.

Karta sieciowa QXG-10G2T jest kompatybilna z rozwiązaniami przełączników sieciowych 10 GbE firmy QNAP, umożliwiając użytkownikom łatwe i opłacalne budowanie szybkich środowisk sieciowych.

Dyski twarde to niezbędny komponent każdego NASa. Firma Synology w roku 2020 r. wprowadziła specjalne dyski Synology HDD i SSD dla dużych serwerów firmowych, aby jeszcze bardziej zmaksymalizować niezawodność całego systemu i zminimalizować przestoje. Aktualnie producent udostępnił dyski twarde z serii Plus dla mniejszych modeli NAS, aby uczynić swoje rozwiązania jeszcze bardziej wydajnymi.

1. Dopasowanie dysków twardych w systemach NAS. Dlaczego jest ważne?

Dyski twarde są bardzo ważnym elementem systemów NAS. Ich wybór wpływa na wydajność i szybkość całego systemu. Szybsze dyski twarde i pamięć podręczna mogą oferować większe prędkości odczytu i zapisu, co jest szczególnie ważne w przypadku zadań takich jak strumieniowe przesyłanie treści multimedialnych lub dostęp do danych w czasie rzeczywistym.

Dodatkowo dyski twarde wymagają również oprogramowania, które wymaga regularnych aktualizacji i musi być kompatybilne z oprogramowaniem systemu NAS. Jeśli pojawią się problemy, należy najpierw jednoznacznie przypisać ich źródło. Oznacza to, że użytkownicy muszą prosić o wsparcie dwóch producentów – dysków twardych i systemu NAS – i komunikować się w tym samym czasie. W ten sposób można stracić cenny czas i nerwy.

2. Dlaczego warto kupić dyski twarde Synology Plus do serwera NAS?

Największą i najważniejszą zaletą jest to, że użytkownicy otrzymują najważniejsze komponenty swojego systemu z jednego źródła. W rezultacie oprogramowanie zarówno serwera NAS, jak i dysków twardych jest optymalnie skoordynowane. Zmiany i aktualizacje mogą być również wprowadzane szybko. Dzięki aktualizacji oprogramowania sprzętowego dysku twardego użytkownicy nie muszą już wyjmować każdego dysku twardego i podłączać go do komputera. W przypadku dysków twardych Synology aktualizacje można przeprowadzać bezpośrednio w DSM!

Dodatkowo cały system pochodzi od jednego producenta, użytkownicy mają tylko jedną osobę kontaktową, która zajmuje się wszystkim, jeśli mają problem.

Ponadto, dyski Plus HDD mają być oferowane w cenach zbliżonych do cen dysków NAS innych producentów.

Kupując NAS i dyski od Synology użytkownicy otrzymują kompletny ekosystem.

3. Czy mogę nadal używać istniejących dysków twardych innych producentów?

Tak , Synology chce zaoferować swoim użytkownikom elastyczność w dalszym korzystaniu z istniejących dysków twardych innych producentów. Do normalnej pracy urządzenia Synology obsługują dyski twarde innych producentów z listy kompatybilności, które zostały wcześniej przetestowane i zweryfikowane.

Nieprzetestowane lub niezwalidowane dyski również mogą być używane. Jednak producent nie zaleca tego, ponieważ nie może zapewnić wsparcia technicznego w przypadku wystąpienia problemów. Odpowiednie ostrzeżenia w interfejsie DSM wskazują, kiedy używane są niezweryfikowane napędy.

Zwłaszcza w przypadku zakupu serwera Synology NAS po raz pierwszy lub gdy istniejące dyski twarde ulegają awarii, a zakup nowych dysków twardych jest w toku, dyski twarde Synology są rozsądnym wyborem.

4. Jakie są różnice między dyskami twardymi Synology Plus a dyskami twardymi Enterprise?

Istnieje kilka kluczowych różnic między dyskami twardymi Synology Plus i Enterprise. Pierwsza różnica dotyczy zużycia energii. Dyski Plus zużywają około 29% mniej energii niż dyski Enterprise. Wynika to również z faktu, że dyski Enterprise HDD oferują wyższą wydajność. Dyski Plus są odpowiednio tańsze i nadają się szczególnie do średnich obciążeń roboczych. Dyski Plus są objęte 3-letnią gwarancją, podczas gdy dyski Enterprise HDD są objęte 5-letnią gwarancją.

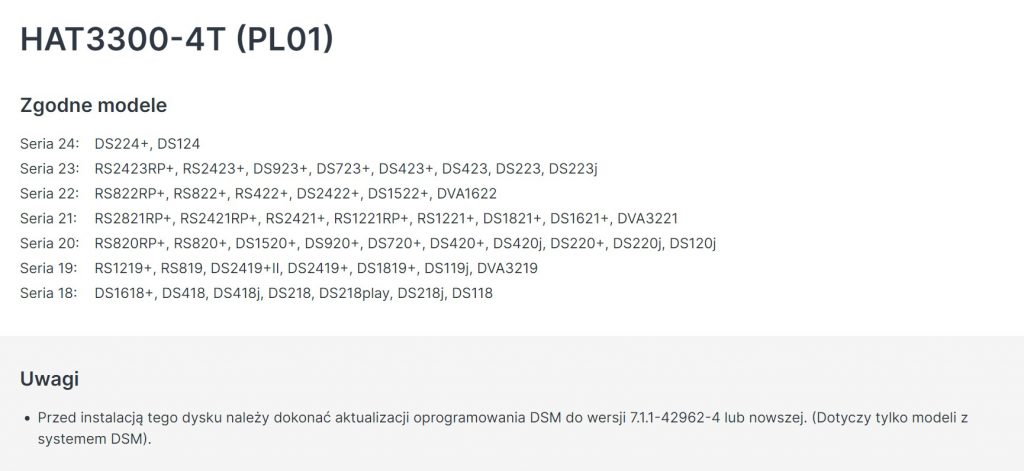

5. Czy dyski Plus HDD będą kompatybilne ze wszystkimi serwerami?

Nie, dyski twarde Plus będą kompatybilne tylko z modelami stacjonarnymi i stelażowymi z serii Plus, a także stacjami DiskStation z serii Value i J oraz DVA. Następujące modele są kompatybilne z dyskami 4 TB Plus HDD:

Pełną listę kompatybilnych modeli dla wszystkich dysków Plus HDD można znaleźć tutaj.

Podobnie jak nowe dyski HDD, te kompatybilne modele są przeznaczone dla użytkowników prywatnych i małych biur. Nowe dyski HDD nie są zatem kompatybilne z modelami DiskStation i RackStation z naszej serii Enterprise. Dla tych modeli Synology oferuje już odpowiednie dyski Enterprise HDD i SSD, które oferują wyższą wydajność wymaganą w środowiskach korporacyjnych.

Podsumowanie

Wybór odpowiedniego dysku twardego do serwera NAS to ważna decyzja. Synology oferuje szeroką gamę opcji i optymalnie skoordynowany system, który poprawi komfort użytkowania i zapewni maksymalną niezawodność. Producent będzie nadal opracowywać nowe rozwiązania do przechowywania i zarządzania danymi (zarówno sprzętowe, jak i programowe), aby sprostać stale zmieniającym się potrzebom naszych użytkowników.

Urządzenia Synology NAS oraz dyski dostępne w naszym sklepie – Sklep Synology.

10 maja 2023 r. — Firma Synology ogłasiła oficjalne wprowadzenie na polski rynek model BC500, uniwersalnej kamery IP typu bullet do inteligentnego nadzoru. Kamery Synology BC500 oferują zaawansowane funkcje sztucznej inteligencji, wyjątkową jakość obrazu i bezproblemową integrację z systemem zarządzania sygnałem wizyjnym Surveillance Station.

World Bakup Day to inicjatywa obchodzona corocznie 31 marca. W dobie ataków ransomware i hakerów pytanie o właściwą strategię tworzenia kopii zapasowych – czy to w domu, czy w firmie – staje się coraz bardziej aktualne. Nie ma już żadnych wątpliwości co do konieczności tworzenia kopii zapasowych danych w firmach.

Ilość danych cyfrowych rośnie z dnia na dzień. Nie ma już prawie na świecie osób prywatnych ani firm, które pracują lub żyją bez danych cyfrowych. W obu przypadkach utrata danych byłaby ogromną stratą – ekonomiczną i emocjonalną. Wiedzą o tym również cyberprzestępcy, dlatego od kilku lat oprócz ilości danych stale rośnie również liczba ataków hakerskich. Rozwiązanie chroniące prywatne lub biznesowe dane przed całkowitą utratą jest proste i oczywiste: kopie zapasowe! I w dzisiejszych czasach to już żadne czary mary. Po zrozumieniu podstawowych informacji (takich jak definicja kopii zapasowej, czym dokładnie jest kopia zapasowa i jakie są różnice między synchronizacją a RAID), można określić i wdrożyć odpowiednie rozwiązanie do tworzenia kopii zapasowych dla własnych potrzeb. Gdy już raz skonfigurujemy nasze rozwiązanie dla kopii zapasowych, życie jest zdecydowanie bardziej spokojne – ponieważ w razie nieszczęśliwego wypadku lub ataku jesteśmy zabezpieczeni.

1. Dlaczego kopie zapasowe są ważne?

W raporcie “Sytuacja bezpieczeństwa IT w Niemczech 2021” Federalnego Stowarzyszenia Technologii Informacyjnych, w okresie sprawozdawczym 2019 zarejestrowano 114 milionów nowych złośliwych wariantów programów. To około 320 000 nowych wariantów dziennie. W okresie sprawozdawczym 2021 było ich już 144 miliony, czyli 394 000 nowych wariantów dziennie. Wzrost o dobre 22% w ciągu dwóch lat.

W ramach badania GDPI Snapshot (Global Data Protection Index) przeprowadzonego wśród 1000 decydentów IT z firm na całym świecie, 30% ankietowanych firm stwierdziło, że w 2018 r. doznało utraty danych. Szkody te wyniosły średnio 882 000 euro rocznie na firmę. Oznacza to, że koszty utraty danych są prawie dwukrotnie wyższe niż koszty przestojów.

A powodów utraty danych w sektorze prywatnym również jest wiele. Co minutę 113 smartfonów zostaje skradzionych lub zgubionych. Jeden na dziesięć komputerów jest co miesiąc infekowany wirusami. Ogólnie rzecz biorąc, 42% obywateli Niemiec straciło już elektronicznie przechowywane dane. Mimo to, zaledwie 1/4 z nich wykonuje kopię zapasową rzadziej niż raz w roku. Odzyskiwanie danych jest naprawdę drogie.

Nie inaczej jest w Polsce. Polska, obok Węgier, Cypru, Słowacji, Estonii i Białorusi jest w grupie krajów najbardziej narażonych na ataki hakerskie. Od początku 2022 roku liczba takich ataków wzrosła o 35 proc. Jak wynika z danych Check Point Research, tylko w czerwcu 2022 roku polskie firmy były atakowane przez hakerów średnio 938 razy w tygodniu.

Te liczby pokazują , jak często takie awarie zdarzają się podczas pracy i jak ogromne szkody mogą spowodować. Aby zminimalizować ryzyko utraty danych i przestoju firmy połączonego z druzgocącymi stratami finansowymi, konieczna jest szybka reakcja. Aby użytkownicy mogli to zagwarantować, potrzebują skutecznego, odpowiedniego rozwiązania do tworzenia kopii zapasowych.

2. Co to jest kopia zapasowa?

Termin backup oznacza zabezpieczenie danych. Dane są przechowywane na innym nośniku danych i stamtąd można je przywrócić. Może to być konieczne np. z powodu usterki lub przypadkowego usunięcia. Kopia zapasowa danych może być tworzona automatycznie przez oprogramowanie lub ręcznie przez użytkownika. Zapobiega więc utracie danych. Istnieją różne metody i opcje tworzenia kopii zapasowej.

5 metod tworzenia kopii zapasowych

Szczególnie popularne jest 5 poniższych metod tworzenia kopii zapasowych:

- Pełna kopia zapasowa

- Różnicowa kopia zapasowa

- Kopia zapasowa przyrostowa

- Migawki

- Backup oparty na zasadzie generowania

Pełny backup lub pełna kopia zapasowa obejmuje zapisanie wszystkich wybranych danych i konfiguracji. Są one zapisywane w pliku kopii zapasowej na docelowym nośniku danych.

Różnicowa kopia zapasowa wymaga jako punktu wyjścia pełnej kopii zapasowej. W przypadku kopii zapasowej różnicowej tworzona jest kopia zapasowa tylko tych danych, które zostały dodane lub zmienione od czasu pierwszej pełnej kopii zapasowej.

Przyrostowa kopia zapasowa jest również oparta na pełnej kopii zapasowej. Różni się ona od różnicowej kopii zapasowej tym, że nowe kopie zapasowe wykorzystują jako punkt odniesienia poprzednią wersję kopii zapasowej, a nie pierwszą wersję kopii zapasowej. Oznacza to, że kolejne kopie zapasowe danych zajmują znacznie mniej miejsca i przepustowości. Ceną za oszczędność miejsca na dysku jest jednak to, że żadna wersja w łańcuchu kopii zapasowych (np. codziennie o godz. 19.00) nie może być wadliwa, ponieważ wszystkie wersje opierają się na sobie.

Różnica między migawką a zwykłą kopią danych polega na tym, że migawka jest wirtualna, a kopia danych fizyczna. Migawka jest zrzutem metadanych wybranego pliku. Migawkę można traktować jako rodzaj schematu, który opisuje jak wygląda plik X w czasie Y. Sam plik nie jest kopiowany, a jedynie jego opis.

Sprawdzoną strategią zabezpieczania danych cyfrowych jest również tworzenie kopii zapasowych z wykorzystaniem zasady pokoleniowej lub zasady dziadek-ojciec-syn. W przeciwieństwie do pozostałych metod backupu opisuje jednak schemat rotacji, który nie jest związany z żadnym z opisanych powyżej typów backupu.

3 sposoby na stworzenie kopii zapasowej

Istnieją 3 popularne sposoby tworzenia kopii zapasowej:

- Do chmury

- Na zewnętrznych dyskach twardych

- Na serwer NAS

Backup w chmurze jest obecnie wykorzystywany w wielu firmach. Łatwość obsługi i elastyczna możliwość rozbudowy przestrzeni dyskowej to główne powody popularności. Z kolei wielu użytkowników prywatnych nadal tworzy kopie zapasowe swoich danych ręcznie na zewnętrznych dyskach twardych. Rozwiązania chmurowe są wykorzystywane w domu głównie do synchronizacji danych zamiast tworzenia kopii zapasowych. Istnieje jednak duża różnica między synchronizacją a tworzeniem kopii zapasowej (patrz rozdział 3).

Trzecim sposobem tworzenia kopii zapasowej są serwery NAS. Są one dostępne jako małe modele dla domu lub jako duże serwery w obudowie do szafy rack dla firm. Dzięki temu dane ze wszystkich urządzeń są automatycznie backupowane centralnie w macierzy RAID. Dużą zaletą serwerów NAS jest to, że dane są zapisywane lokalnie, czy to w domu, czy w firmie. W ten sposób pełna suwerenność danych pozostaje u użytkownika, który nadal może mieć do nich elastyczny zdalny dostęp, podobnie jak w przypadku chmury. Jeśli chodzi o NAS, należy zwrócić uwagę na różnicę między backupem a RAID.

3. Kopia zapasowa vs. synchronizacja

Synchronizację i backup można odróżnić od siebie w czterech głównych punktach:

- Okres

- Kierunek procesu

- Format pliku

- Cel użycia

1. Okres: Synchronizacja plików odbywa się stale. Jeśli użytkownik zmieni dane np. na swoim komputerze, to zmienia się to natychmiast w chmurze lub na NAS-ie. Z kolei kopia zapasowa jest zawsze wykonywana w określonym momencie. Oznacza to, że zmiany w kopii zapasowej nie są natychmiast przenoszone do drugiego systemu, ale dopiero o określonej wcześniej godzinie, np. codziennie wieczorem o 19.00.

2. Kierunek procesu: Dzięki synchronizacji zmiany danych na jednym z dwóch urządzeń są natychmiast przenoszone na drugie – bez względu na to, po której stronie coś zostało zmienione. Proces ten nazywany jest synchronizacją dwukierunkową. Jest ona szczególnie pomocna, jeśli baza danych w dwóch różnych lokalizacjach ma być automatycznie utrzymywana w identycznym stanie, nawet jeśli różni użytkownicy zdalnie edytują dokumenty lub arkusze kalkulacyjne. Z kolei backup odbywa się zawsze tylko w jednym kierunku. Urządzenie 1 zawsze tworzy kopię zapasową danych do innej lokalizacji.

3. Format pliku: Podczas synchronizacji, formaty plików są zawsze takie same zarówno w źródle danych (np. PC) jak i w miejscu docelowym danych (chmura lub NAS). Jeśli więc użytkownik przechowuje dziesięć plików JPG na komputerze, to synchronizacja przenosi dziesięć plików JPG do chmury lub na NAS. Z kolei backup często odbywa się w skompresowanym “kontenerze”. Na NAS-ie lub w chmurze kończy się tylko jeden plik kontenera, w którym zagnieżdżonych jest dziesięć plików JPG i przechowywanych w sposób skompresowany. Dzięki tej metodzie dane na NAS-ie lub w chmurze wymagają znacznie mniej miejsca do przechowywania. Należy jednak zauważyć, że nie są one od razu pobierane w oryginalnym formacie, lecz muszą być najpierw rozpakowane w celu przetworzenia.

4. Cel Wreszcie, celem synchronizacji jest utrzymanie dostępności danych. Natomiast backup służy ochronie danych.

4. Backup a RAID

Szczególnie w dyskusji na temat backupu danych za pomocą NAS-a, wielokrotnie zdarza się, że użytkownikom zaleca się wykonanie backupu za pomocą RAID. Jednak te trzy terminy (NAS, backup, RAID) są często mylone, tworząc fałszywe, zwodnicze poczucie bezpieczeństwa. Bo jeśli użytkownicy zapisują swoje dane tylko na NAS-ie pracującym w macierzy RAID, to nadal NIE MAJĄ backupu!

Aby przybliżyć się do problemu, po zdefiniowaniu backupu należy przyjrzeć się również definicjom NAS i RAID.

Czym jest NAS?

NAS jest skrótem od “Network Attached Storage”. NAS to urządzenie do przechowywania danych podłączone do sieci. Jest to komputer/serwer, który zapewnia dostęp do sieci dysków twardych przez sieć.

Czym jest RAID?

RAID to skrót od “Redundant Array of Independent Drives” lub przestarzały od “Redundant Array of Inexpensive Disks”. Oznacza on sieć dysków twardych składającą się z dwóch lub więcej dysków pracujących równolegle. Mogą to być dyski HDD (Hard Drive Disks), a także SSD (Solid State Drives). Istnieją różne typy RAID. Każdy typ RAID jest zoptymalizowany dla konkretnej sytuacji. Nie są one standaryzowane. Może się więc zdarzyć, że firmy opracują własne numery i implementacje RAID. Jednak najczęściej spotykane typy RAID to:

- RAID 0

- RAID 1

- RAID 5

- RAID 6

- RAID 10

Z wyjątkiem RAID 0, w każdym RAID przechowywane dane są dublowane. Lustrzane odbicie danych sprawia, że są one nadmiarowe, tzn. dane są dostępne kilka razy. RAID służy zatem do organizacji kilku fizycznych urządzeń pamięci masowej, które znajdują się w NAS-ie i mogą być organizowane za pośrednictwem oprogramowania w celu nadmiarowego przechowywania danych.

Wybór odpowiedniej macierzy RAID jest ważnym elementem, jeśli chodzi o wydajność. Jednak minimalna odporność na błędy lub nadmiarowość powinna być obecna w każdej macierzy RAID. Dlatego użytkownicy NAS powinni zrezygnować z macierzy RAID typu JBOD, Basic lub RAID 0.

Jakie są rodzaje RAID? Jak wybrać właściwy dla mojego NAS-a?

Uwaga: Nie istnieje właściwa konfiguracja RAID. Ponieważ konfiguracja RAID jest zawsze kompromisem między wydajnością, kosztami, pojemnością i odpornością na błędy. To, który typ RAID jest właściwy, zależy od aplikacji i wzoru dostępu.

RAID 1 jest szczególnie przydatna dla małych systemów pamięci masowej. Wydajność macierzy RAID 1 jest bardzo dobra w porównaniu z innymi typami RAID z mirroringiem.

RAID 5 jest uniwersalnym urządzeniem, które może być używane do wielu różnych zastosowań, o ile nie używa się zbyt wielu dysków twardych. Wydajność, koszt/pojemność i odporność na błędy są tutaj zrównoważone. Ten typ RAID jest idealny dla dostępu sekwencyjnego, który nie jest szczególnie wymagający.

Dla przykładu, RAID 6 sprawdza się dobrze w przypadku solidnych archiwów lub przechowywania kopii zapasowych. Wydajność zapisu jest najniższa, wydajność odczytu jest dobra, a nadmiarowość jest wyższa niż w przypadku RAID 5, co czyni go idealnym do tego celu.

Dla przykładu, RAID 10 jest najlepszym wyborem dla baz danych OLTP lub systemów poczty elektronicznej i ogólnych zastosowań losowego zapisu. Można jednak wykorzystać tylko 50% surowej przestrzeni dyskowej, dlatego macierz RAID 10 jest stosunkowo droga w przeliczeniu na dostępny TB.

Nieco inaczej sprawy się mają w przypadku systemu operacyjnego opartego na systemie plików ZFS (QuTS Hero)

System QuTS hero obsługuje standardowe konfiguracje RAID (RAID 0, RAID 1 (kopia lustrzana), RAID 5, RAID 6, RAID 10, ale także RAID 50 i RAID 60) oraz dodaje obsługę potrójnej parzystości RAID na potrzeby ochrony przed awariami na trzech dyskach i potrójnej kopii lustrzanej na potrzeby identycznej kopii danych zapisanych na trzech dyskach. Zaprojektowana z myślą o przetwarzaniu petabajtów danych, macierz RAID Z jest doskonałym narzędziem do tworzenia gotowych do użycia macierzy

Użyj darmowego asystenta online “Kalkulator RAID”, aby znaleźć odpowiedni typ RAID.

5. Backup vs. RAID vs. NAS: werdykt

Zgodnie z opisem, RAID służy jedynie do zapewnienia dostępności danych i nieprzerwanej pracy – nawet jeśli dysk twardy ulegnie awarii. Ponieważ jeśli tak się stanie, nie ma to znaczenia. Wszystkie dane nadal znajdują się na pozostałych dyskach (z wyjątkiem RAID 0). Ten uszkodzony dysk twardy można wtedy wymienić w trakcie pracy bez konieczności przerywania jej ciągłości. Jeśli jednak jakiś plik zostanie przypadkowo usunięty, RAID nie pomoże. RAID nie pomoże również, gdy dojdzie do cyberataku na nasz serwer NAS. W obu przypadkach dane na wszystkich dyskach w macierzy RAID zostają naruszone, uszkodzone lub usunięte. Odzyskanie danych jest wtedy najczęściej już niemożliwe. Inaczej jest w przypadku kopii zapasowej. Ponieważ ta – zgodnie z opisem – kopiuje dane i trzyma je “na zapas”

Z jednej strony NAS to sprzęt, w którym znajdują się dyski twarde, a z drugiej strony oferuje oprogramowanie do kontroli i zarządzania dyskami twardymi. Dyski twarde mogą być zorganizowane w różne grupy RAID. Każda macierz RAID ma inne zalety i wady (np. w zakresie prędkości odczytu/zapisu lub nadmiarowości danych). RAID nie stanowi jednak kopii zapasowej, ponieważ odzyskanie danych nie jest koniecznie gwarantowane. W macierzy RAID dane są tylko dublowane, a nie tworzone oddzielne kopie zapasowe. Uszkodzone lub utracone dane nie mogą być odzyskane. Kopia zapasowa oznacza dodatkowe zapisanie danych na oddzielnym nośniku danych (np. na serwerze NAS).

6. Właściwa strategia tworzenia kopii zapasowych

Regularnie twórz kopie zapasowe zgodnie z regułą 3-2-1

Strata cennych danych zapisanych na dysku komputerowym może nastąpić niespodziewanie. Co prawda zazwyczaj istnieje możliwość przywrócenia danych, ale wiąże się to ze stratą czasu i środków finansowych. Jednak lepiej być przezornym i wcześniej zabezpieczyć dane. Dobrze jest regularnie tworzyć kopie zapasowe zgodnie z regułą 3-2-1. W tym przypadku cyfra 3 oznacza trzy wersje danych, 2 to dwa różne nośniki lub urządzenia, 1 to kopia danych poza lokalizacją pierwotną.

| Wykonaj co najmniej 3 kopie swoich danych | Przechowuj kopie zapasowe na 2 różnych nośnikach | Przechowuj co najmniej 1 kopię poza miejscem pracy |

Dobrym rozwiązaniem do tworzenia kopii zapasowych zgodnie z regułą 3-2-1, jest serwer NAS. Serwer NAS, który służy do magazynowania, przechowywania i udostępniania danych, często oferuje dodatkowe aplikacje z pomocą których możemy wykonać backup komputerów i serwerów fizycznych oraz maszyn wirtualnych. Taki serwer daje o wiele więcej możliwości, ponieważ pozwala również na duplikowanie danych, a także na przesłanie zarchiwizowanych danych na inny serwer lub do chmury publicznej. Zatem możemy wyobrazić sobie realizację reguły w sposób następujący.

1. Wykonaj co najmniej 3 kopie swoich danych

- Dane na komputerze/serwerze

- Dane na serwerze NAS

- Dane w chmurze

2. Przechowuj kopie zapasowe na 2 różnych nośnikach

- Dane na komputerze/serwerze

- Dane na serwerze NAS

3. Przechowuj co najmniej 1 kopię poza miejscem pracy

- Dane w chmurze

7. Wybór właściwego rozwiązania do realizacji zadań backupu

Ostatnim a zarazem najważniejszym elementem stworzenia właściwej polityki backupu jest wybór odpowiednich urządzenia i bezpiecznego nośnika danych. W zależności od ilości backupowanych urządzeń i potrzebnej pojemności na pomieszczenie backupów musimy określić wydajność urządzenia oraz ilość zatok.

Kolejnym krokiem jest wybór dysków twardych do serwera. Najważniejszym kryterium musi być zdolność do pracy ciągłej. Tylko dyski przystosowane do takiej pracy są w stanie sprostać obciążeniom, które generowane są podczas częstych cyklów zapisu i odczytu. Polecamy dyski WD RED jako optymalne i bezpieczne nośniki dla serwerów NAS.

Dyski WD Red dostępne są w 2 seriach

- WD Red Plus (pojemności od 1TB – 14TB, 3 lata gwarancji, dedykowane do serwerów do 8 zatok)

- WD Red Pro (pojemności od 2TB do 22TB, 5 lat gwarancji, dedykowane do serwerów do 24 zatok)

Zalety dysków WD RED

- Zgodność: W odróżnieniu od tradycyjnych dysków, te dyski zostały przetestowanie pod kątem zgodności z systemami NAS i optymalnej wydajności.

- Niezawodność: W stale aktywnym środowisku NAS lub RAID panuje wysoka temperatura, a dyski do komputerów stacjonarnych, w przeciwieństwie do WD Red™ Plus, nie są zazwyczaj projektowane i testowane pod kątem takich warunków.

- Systemy odzyskiwania po wystąpieniu błędu: Dyski twarde WD Red™ Plus NAS są wyposażone w system odzyskiwania po wystąpieniu błędu RAID, aby ułatwić zminimalizowanie liczby awarii w systemie NAS.

- Ochrona przed zakłóceniami i drganiami: Zaprojektowane do pracy samodzielnej dyski do komputerów stacjonarnych nie oferują wystarczającej ochrony przed drganiami i zakłóceniami, które występują w systemach wielodyskowych. Dyski WD Red™ Plus zostały stworzone specjalnie do systemów NAS z wieloma kieszeniami.

W naszych sklepach firmowych dostępne są również gotowe zestawy produktów, składające się z serwera, odpowiednio dobranych dysków, ze wstępną konfiguracją, dodatkowym rokiem gwarancji oraz wsparciem technicznym przez cały okres gwarancyjny. Oferta ta spotyka się z dużym zainteresowaniem szczególnie klientów, którzy dopiero co rozpoczynają swoją „przygodę” z backupem.

Zapraszamy do naszych sklepów jak również do kontaktu z nami.

Prostsze zarządzanie plikami dzięki własnej chmurze prywatnej.

Dzięki wszechstronnemu systemowi operacyjnemu Synology DiskStation Manager (DSM), model DS223 jest wyposażony w kompletny zestaw intuicyjnych rozwiązań do zarządzania danymi, które użytkownicy domowi mogą wykorzystać do uzyskania kontroli nad rosnącą liczbą danych. Model DS223 to idealne rozwiązanie dla użytkowników domowych, którzy chcą zarządzać swoimi danymi w

inteligentny sposób dzięki scentralizowanej, kompleksowej platformie, która oferuje więcej niż podstawowe możliwości pamięci masowej.

Chmura prywatna ułatwiająca organizację i udostępnianie danych

Model DS223 umożliwia użytkownikom konsolidację plików z różnych źródeł w prywatnej chmurze, ułatwiając dostęp do danych i zarządzanie nimi z dowolnego urządzenia. Do 36 TB pamięci fizycznej (1) gwarantuje dużo miejsca na przechowywanie wszystkich dokumentów, multimediów i innych plików w jednym bezpiecznym miejscu. Aplikacja Synology Photos zaprojektowana specjalnie dla plików multimedialnych upraszcza organizację dzięki funkcjom automatycznego sortowania. Opcje bezpiecznego udostępniania ułatwiają oglądanie cyfrowych wspomnień z rodziną i znajomymi, a obsługa formatów plików RAW umożliwia wykonywanie profesjonalnej obróbki.

Opcja integracji DS223 z popularnymi usługami przechowywania danych w chmurze, w tym Google Drive, Dropbox i Microsoft OneDrive, umożliwia użytkownikom synchronizowanie plików z i do chmury, zapewniając prawdziwą centralizację i własność danych.

Centrum kopii zapasowych do zarządzania plikami, które zapewnia prostą i niezawodną ochronę danych

Urządzenie DS223 może służyć jako miejsce docelowe dla tworzenia kopii zapasowych w czasie rzeczywistym lub zaplanowanych kopii zapasowych folderów z komputera, skutecznie chroniąc je przed atakami typu ransomware lub przypadkowym usunięciem. Na urządzeniach mobilnych użytkownicy mogą skonfigurować aplikację Synology Photos tak, aby zdjęcia i filmy były automatycznie przesyłane do prywatnej chmury w celu zapewnienia ciągłej ochrony.

Kopie zapasowe i inne dane przechowywane na serwerze są bezpieczne dzięki systemowi plików Btrfs, który wykorzystuje wiele technologii w celu zapobiegania uszkodzeniu danych i zapewnia użytkownikom wygodę przywracania plików do poprzedniej wersji w razie przypadkowych lub złośliwych zmian. Wbudowane rozwiązania do tworzenia kopii zapasowych modelu DS223 zapewniają dodatkową ochronę. Kopie

zapasowe całego systemu (w tym danych, konfiguracji i zainstalowanych pakietów) lub określonych folderów współdzielonych można tworzyć w różnych miejscach docelowych. Niemal ciągła ochrona jest również dostępna poprzez migawki, które mogą być replikowane w innej lokalizacji i szybko przywracane.

Intuicyjna stacja nadzoru zapewniająca bezpieczniejsze środowisko

Dzięki Synology Surveillance Station urządzenie DS223 staje się pełnoprawnym systemem zarządzania sygnałem wizyjnym, który umożliwia lokalne przechowywanie nagrań w celu zapewnienia maksymalnej prywatności. Elastyczna obsługa standardu ONVIF i ponad 8 300 zatwierdzonych kamer IP ułatwia wdrażanie i spełnienie wymagań każdej lokalizacji.

Obsługa wielu platform dzięki zaawansowanym klientom dla systemów Windows i komputerów Mac oraz poręczne aplikacje mobilne zapewniają szybkie alerty w przypadku potencjalnie niebezpiecznych sytuacji, umożliwiając użytkownikom szybkie podejmowanie działań.

Urządzenie do kupienia w naszym sklepie – Sklep Synology.

O NAS

Storage IT Sp. z o.o. zapewnia szeroką ofertę produktów do bezpiecznego przechowywania danych, wyróżniających się jakością, niezawodnością oraz łatwością użytkowania. W czasach, gdy dane są cenniejsze niż sprzęt, warto postawić na sprawdzonego dostawcę kompletnych rozwiązań.