Zdecydowałeś się na serwer i teraz zastanawiasz się, jakie dyski najlepiej odpowiadają Twoim potrzebom? Duży wybór różnych dysków może szybko przytłoczyć użytkownika.

Produkt pamięci masowej klasy korporacyjnej jest zaprojektowany jako pakiet. Oprogramowanie, system i dyski muszą być kwalifikowane i wspierane przez dostawcę. Jeśli coś się zepsuje, przedsiębiorstwa oczekują, że zwrócą się do dostawcy pamięci masowej i uzyskają odpowiedź. Gdyby producenci obsługiwali dowolne dyski w systemach, testowanie byłoby prawie niemożliwe, a ponadto powstałaby sytuacja, w której dostawca systemu mógłby wskazać na dostawcę dysku, a dostawca dysku na dostawcę systemu.

Decyzja jest jednak niezbędna, aby uzyskać najlepszą wydajność dla własnych potrzeb. W tym artykule dowiesz się, kiedy należy używać dysków twardych (HDD), a kiedy dysków SSD, która cecha jest decydująca przy dokonywaniu wyboru, jaka jest różnica między interfejsami SAS i SATA oraz który dysk powinien być używany w typowych zastosowaniach.

HDD (dysk twardy) czy SSD?

Klasyczny dysk twardy, czyli HDD (Hard Drive Disc), i jego alternatywa, czyli SSD (Solid State Disc), różnią się przede wszystkim budową i funkcjonalnością. Dyski HDD to magnetyczne nośniki danych. Oznacza to, że składają się z kilku talerzy magnetycznych i głowicy zapisująco-odczytującej. Ich elementy są więc poruszane mechanicznie. Z kolei dyski SSD nie mają ruchomych części. Składają się one z tzw. pamięci flash i bazują na czysto elektronicznej metodzie zapisu. Dzięki temu dyski SSD są bardziej wytrzymałe mechanicznie niż dyski HDD. Przede wszystkim jednak, ze względu na brak elementów mechanicznych, dyski SSD są także znacznie szybsze niż HDD.

SATA czy SAS?

SATA (Serial Advanced Technology Attachment) i SAS (Serial Attached SCSI) to dwie technologie wykorzystywane do przesyłania informacji z płyty głównej do dysku twardego lub SSD. Interfejs SATA osiąga prędkość transferu 6 Gb/s, a interfejs SAS – do 12 Gb/s.

Interfejs SAS jest wstecznie kompatybilny z interfejsem SATA. Oznacza to, że dyski SATA mogą być również obsługiwane przez kontroler SAS. Nie jest to jednak możliwe w odwrotnym kierunku. Dyski SAS mają również dwa “logiczne” interfejsy. Oznacza to, że urządzenia z dwoma kontrolerami mogą jednocześnie korzystać z pamięci masowej za pośrednictwem interfejsu SAS.

- Dyski twarde SATA i SAS

Dyski twarde SATA można znaleźć w niemal wszystkich obszarach zastosowań, natomiast dyski twarde SAS są wykorzystywane przede wszystkim w sektorze przedsiębiorstw, gdzie kluczowe znaczenie mają wysokie prędkości, ogromna skalowalność i wysoka niezawodność.

- Dyski twarde SATA i SAS

Zarówno dyski SSD SAS, jak i SSD SATA są szybsze niż ich odpowiedniki HDD.

Dyski SSD SATA są szczególnie przydatne w przypadku potrzeb związanych z szybkimi obliczeniami, takimi jak edycja wideo, aplikacje zwirtualizowane i infrastruktura wirtualnego pulpitu (VDI). Jednak większość dysków SSD SATA ma krótszą żywotność i niższe wartości DWPD (Drive Writes Per Day) w porównaniu z dyskami SSD SAS. Są one jednak również tańsze niż dyski SSD z interfejsem SAS.

Dyski SAS-SSD są droższe, ale oferują dłuższy okres eksploatacji i większą stabilność. Dzięki temu lepiej nadają się do zastosowań korporacyjnych, ponieważ w bardziej niezawodny sposób zapewniają integralność danych w infrastrukturach o znaczeniu krytycznym.

Jak wybrać odpowiedni dysk HDD lub SSD dla Twojego serwera?

Zasadniczo, aby dokonać rzetelnego porównania dysków HDD i SSD, należy przyjrzeć się bliżej następującym cechom:

- Wydajność (w uproszczeniu określana tutaj jako przepustowość danych (Mb/s) oraz IOPS).

- Pojemność

- koszt

- Niezawodność

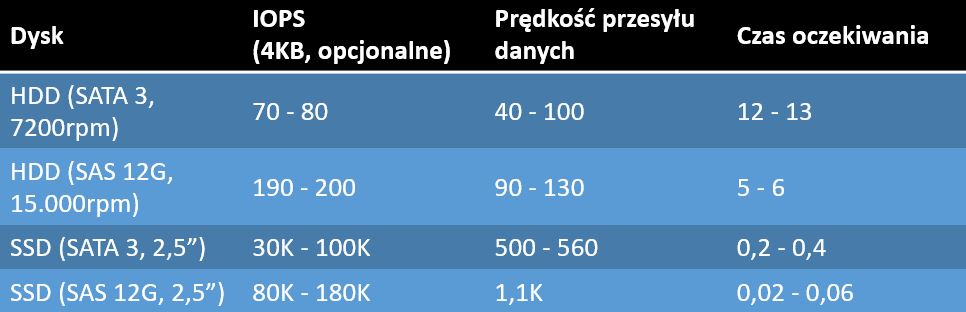

W poniższej tabeli można zobaczyć, jak przedstawiają się te cechy w zależności od typu dysku i od tego, czy jest to dysk SATA czy SAS:

Jednak czynnikiem decydującym o wyborze odpowiednich dysków HDD lub SSD jest wydajność. W zależności od przypadku użycia dostęp do pamięci masowej jest różny, co wpływa na wydajność dysków. Dlatego najpierw należy wyjaśnić następujące kwestie:

- Jakie są schematy dostępu? Czy ma miejsce dostęp losowy czy sekwencyjny?

- Jaki jest najlepszy sposób pomiaru wydajności? Czy należy kierować się liczbą operacji wejścia/wyjścia na sekundę (IOPS) czy przepustowością danych?

Jakie są schematy dostępu? Czy ma miejsce dostęp losowy czy sekwencyjny?

Nowoczesne dyski (HDD i SSD) nie pracują z plikami, lecz z blokami danych. Plik może składać się z jednego lub więcej bloków danych, a system plików wie, które bloki razem tworzą plik.

- Dostęp sekwencyjny

W przypadku dostępu sekwencyjnego bloki danych w obszarze pamięci są odczytywane lub zapisywane jeden po drugim. Jest to szczególnie przydatne w przypadku dużych plików, na przykład podczas tworzenia kopii zapasowej systemu na serwerze lub serwerze NAS.

- Dostęp losowy

Dostęp losowy polega na tym, że bloki danych są odczytywane lub zapisywane w dowolnej kolejności z różnych obszarów pamięci. Przykładem dostępu losowego jest żądanie różnych, raczej mniejszych plików na serwerze plików.

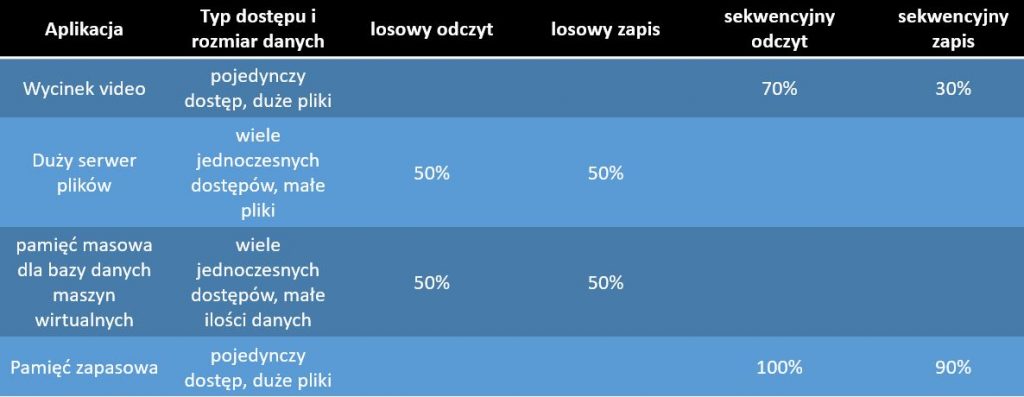

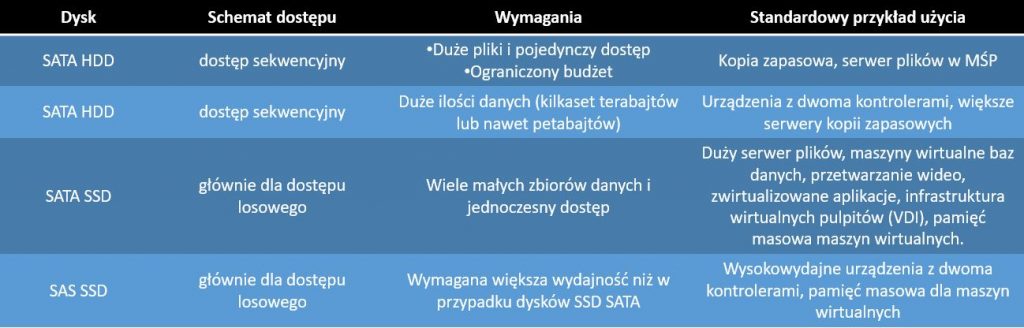

Poniższa tabela ilustruje tę zasadę i pokazuje, które wzorce dostępu są używane do jakich zastosowań:

Tabela 2: Przegląd częstotliwości dostępu do dysku (dostęp losowy i sekwencyjny) oraz typowe przypadki użycia.

Ważna informacja: Nawet jeśli, na przykład, dostęp przez komputer PC do edycji wideo jest dostępem sekwencyjnym, dostęp przez wiele komputerów PC do edycji wideo pracujących nad różnymi plikami w tym samym czasie będzie, w sumie, wzorcem dostępu losowego.

Dlatego ważne jest, aby na początku zastanowić się nad zastosowaniami i rodzajem dostępu, ponieważ mają one decydujący wpływ na wybór odpowiednich dysków.

Jaki jest najlepszy sposób pomiaru wydajności? Czy jako wyznacznik należy stosować IOPS czy przepustowość danych?

Co to są operacje IOPS?

Specyfikacja IOPS jest jedną z najważniejszych specyfikacji wydajnościowych w wielu scenariuszach aplikacji o znaczeniu krytycznym dla biznesu. IOPS oznacza Input/Output operations per Second (operacje wejścia/wyjścia na sekundę) i opisuje operacje wejścia i wyjścia nośnika danych, które można wykonać w ciągu sekundy. Jedno żądanie odczytu lub zapisu = jeden IOPS.

Ważne jest, aby zawsze brać pod uwagę wartość IOPS razem z opóźnieniem, ponieważ opóźnienie określa szybkość reakcji operacji we/wy. Opóźnienie określa czas, jaki upływa od momentu rozpoczęcia żądania do momentu otrzymania danych lub komunikatu o zapisie.

Konkretny przykład: Jeśli system wykonuje 25 000 operacji wejścia/wyjścia na sekundę (IOPS), ale jego opóźnienie wynosi 25 ms, skutkuje to niską wydajnością aplikacji. Na poniższym rysunku przedstawiono wartości IOPS i opóźnienia dla różnych dysków:

Dyski (HDD i SSD) i ich typowe wartości wydajności (IOP, szybkość transferu, opóźnienia)

Co to jest przepustowość danych?

Przepustowość danych oznacza maksymalną ilość danych użytkownika, które mogą być przesłane przez połączenie sieciowe lub przetworzone przez system w określonym czasie (zwykle w ciągu jednej sekundy). Przepustowość danych jest wartością netto, ponieważ nie bierze się pod uwagę danych kontrolnych, takich jak narzut protokołu. Z tego powodu wartość przepustowości danych jest również niższa niż maksymalna możliwa szybkość transferu brutto systemu lub sieci. Przepustowość danych jest zwykle określana w megabitach na sekundę (Mb/s) w sektorze pamięci masowej.

Kiedy istotna jest przepustowość danych, a kiedy IOPS?

Podczas gdy megabity na sekundę (Mb/s), czyli przepustowość danych, są najważniejsze w przypadku dostępu sekwencyjnego, liczba operacji wejścia/wyjścia na sekundę (IOPS) jest istotna dla dostępu losowego.

Patrząc na przepustowość danych (w Mb/s), w wielu przypadkach zastosowania dyski twarde zapewniają przeciętnie solidną wydajność przy dostępie sekwencyjnym. Jeśli jednak chodzi głównie o dostęp losowy, dyski twarde osiągają raczej słabe wyniki. Powodem tego są mechaniczne elementy dysku twardego. Każdy proces wyszukiwania w głowicy dysku twardego kosztuje czas, co sprawia, że dostęp losowy jest w szczególności nieefektywny. W związku z tym liczba operacji odczytu/zapisu na sekundę jest mniejsza (IOPS).

Ponieważ dyski SSD nie mają żadnych elementów mechanicznych, nie podlegają tym ograniczeniom i dlatego oprócz wysokiej przepustowości danych oferują także wysoką wartość IOPS.

Z grubsza można powiedzieć, że przepustowość danych pamięci masowej jest istotna przede wszystkim dla użytkowników domowych i sektora MŚP, natomiast wydajność IOPS jest istotna w sektorze przedsiębiorstw. Im więcej użytkowników obsługuje dany system, tym ważniejsza staje się specyfikacja IOPS w porównaniu z przepustowością danych. Oczywiście i tutaj istnieją wyjątki oraz inne czynniki poza liczbą użytkowników.

Wnioski: Klasyczne przypadki użycia dysków twardych (HDD) i dysków SSD

Zatem to, czy zdecydujesz się na dyski HDD czy SSD, SAS czy SATA, zależy wyłącznie od typowych wzorców dostępu i Twoich wymagań. Poniżej przedstawiamy niewielką pomoc w podejmowaniu decyzji:

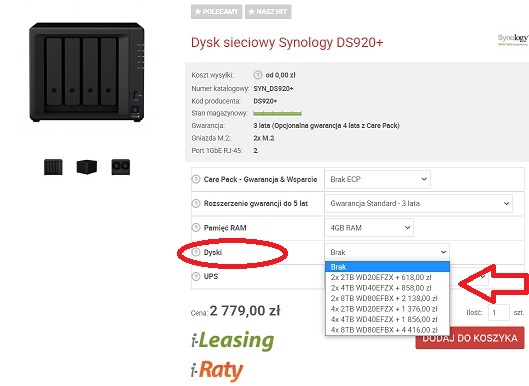

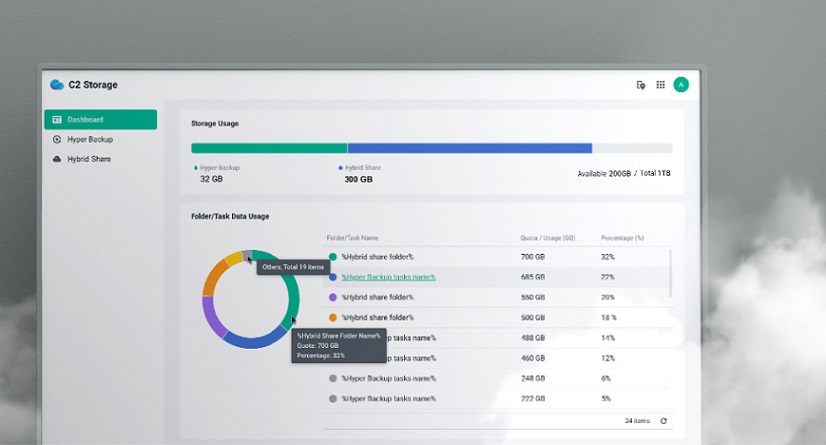

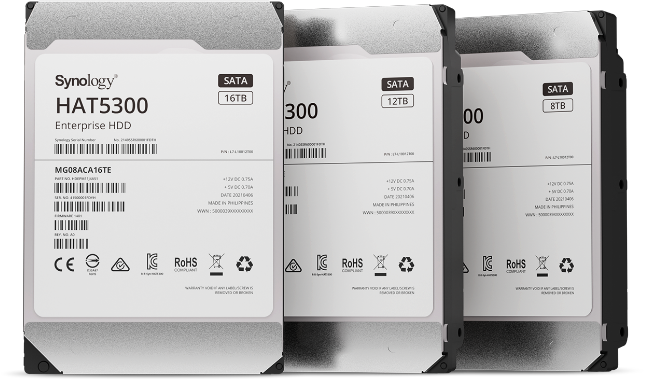

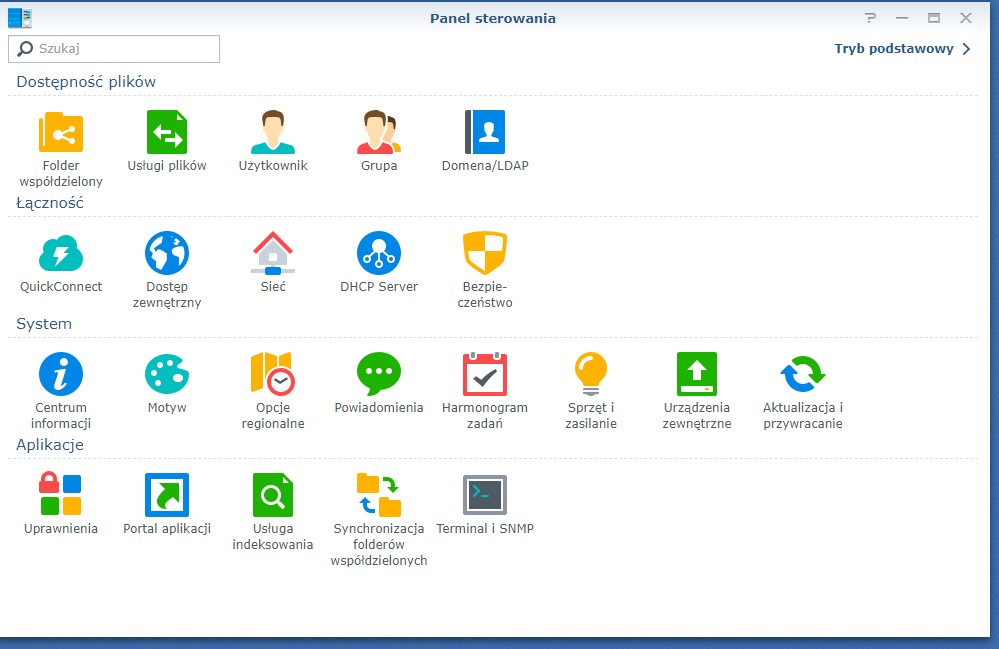

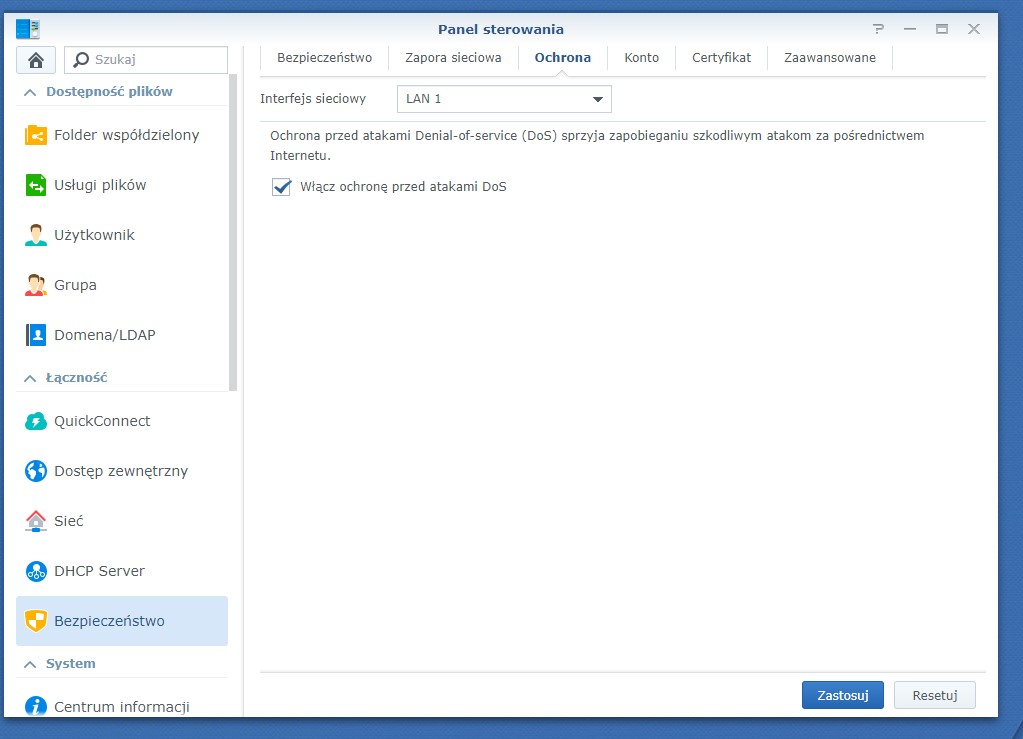

Dyski twarde i SSD klasy korporacyjnej dla serwerów NAS Synology Business

Dzięki tym wszystkim nowym informacjom można teraz z czystym sumieniem wybrać dysk, który będzie odpowiadał Twoim potrzebom. Aby dopasować się do Twojego serwera NAS, Synology oferuje również dwa rodzaje dysków (HDD i SSD). Dyski twarde SATA, dyski twarde SAS oraz dyski SSD SATA firmy Synology są optymalnym rozwiązaniem dla użytkowników biznesowych, ponieważ oferują:

- Minimalne nakłady na konserwację dzięki automatycznej aktualizacji oprogramowania sprzętowego wraz z aktualizacjami oprogramowania serwerów.

- Najwyższa kompatybilność i najlepsza wydajność zoptymalizowana pod kątem wdrożeń Synology poprzez szeroko zakrojone testy walidacyjne w celu zapewnienia bezproblemowej współpracy z systemami Synology i systemem DiskStation Manager.

- Kompleksowe rozwiązanie: Jeden punkt kontaktowy w razie awarii zarówno dla NAS, jak i dysków twardych/SSD.

Potrzebujesz pomocy przy doborze odpowiedniego dysku? Skontaktuj się z nami. Sklep Synology.