W ostatnich latach nastąpiła dramatyczna eskalacja cyberataków. Według raportu The New York Times w 2019 r. zaatakowano ponad 200 000 organizacji przy użyciu oprogramowania ransomware, co stanowi wzrost o 41% w porównaniu z rokiem poprzednim. Pandemia Covid-19 również sprzyja cyberatakom. Szacuje się, że w okresie od stycznia do czerwca 2020 zanotowano w Polsce ponad 5200 ataków, oszustw czy włamań.

W tym artykule podpowiemy jak zadbać o bezpieczeństwo danych z serwerem Synology.

Ważna rzecz o której należy pamiętać już na wstępie! Większość ustawień, które będą wymienione w tym tekście może być modyfikowana tylko przez konto użytkownika z uprawnieniami administratora.

KROK 1: Bądź na bieżąco i włącz powiadomienia

Firma Synology regularnie publikuje aktualizacje DSM, aby zapewnić stałą poprawę funkcjonalności oraz wydajności swoich urządzeń, a także usuwać luki w zabezpieczeniach produktów.

W praktyce wygląda to tak, że zawsze kiedy pojawi się luka w zabezpieczeniach, zespół reagowania Synology (PSIRT) przeprowadza ocenę i dochodzenie w ciągu 8 godzin. Następnie wydaje poprawkę w ciągu kolejnych 15 godzin, aby zapobiec potencjalnym szkodom spowodowanym atakami typu zero-day.

W przypadku większości użytkowników zdecydowanie zalecane jest skonfigurowanie automatycznych aktualizacji DSM. Należy tu dodać, że automatyczne aktualizacje obsługują tylko drobne aktualizacje DSM. Duże aktualizacje wymagają niestety ręcznej instalacji.

Wiele urządzeń Synology ma opcję uruchomienia Virtual DSM w programie Virtual Machine Manager, aby móc utworzyć zwirtualizowaną wersję systemu operacyjnego DSM. Virtual DSM pozwala utworzyć środowisko przejściowe, aby następnie zreplikować lub spróbować odtworzyć w nim swoje środowisko produkcyjne. Następnie należy wykonać test aktualizacji, instalując najnowszą wersję DSM na Virtual DSM i sprawdzić kluczowe funkcje wymagane w bieżącym wdrożeniu przed kontynuowaniem aktualizacji w środowisku głównym.

Inną ważną rzeczą, którą należy wziąć pod uwagę, jest bycie na bieżąco z aktualizacjami, gdy się pojawiają. Serwer Synology NAS pozwala na skonfigurowanie powiadomień na serwerze Synology NAS i otrzymywanie powiadomień e-mailem, SMS-em na urządzeniu mobilnym lub za pośrednictwem przeglądarki internetowej, gdy wystąpią określone zdarzenia lub błędy. Usługa DDNS firmy Synology, pozwala na otrzymywanie powiadomień o utracie połączenia z siecią zewnętrzną. Natychmiastowe działanie po otrzymaniu powiadomienia jest ważnym elementem zapewniania długoterminowego bezpieczeństwa danych.

Firma zachęca również swoich klientów do założenia konta na stronie Synology, aby być na bieżąco z najnowszymi aktualizacjami zabezpieczeń i funkcji.

KROK 2: Uruchom doradcę do spraw zabezpieczeń

Security Advisor Doradca ds. zabezpieczeń to domyślnie zainstalowana aplikacja, która może skanować serwer NAS pod kątem typowych problemów z konfiguracją DSM. Aplikacja podaje sugestie dotyczące dalszych działań, które mogą być konieczne do zapewnienia bezpieczeństwa serwera Synology NAS. Może wykrywać np. typowe nieprawidłowości, takie jak pozostawienie otwartego dostępu SSH, nieprawidłowe działania związane z logowaniem czy modyfikację plików systemowych DSM.

KROK 3: Konfiguracja podstawowych funkcji zabezpieczeń DSM

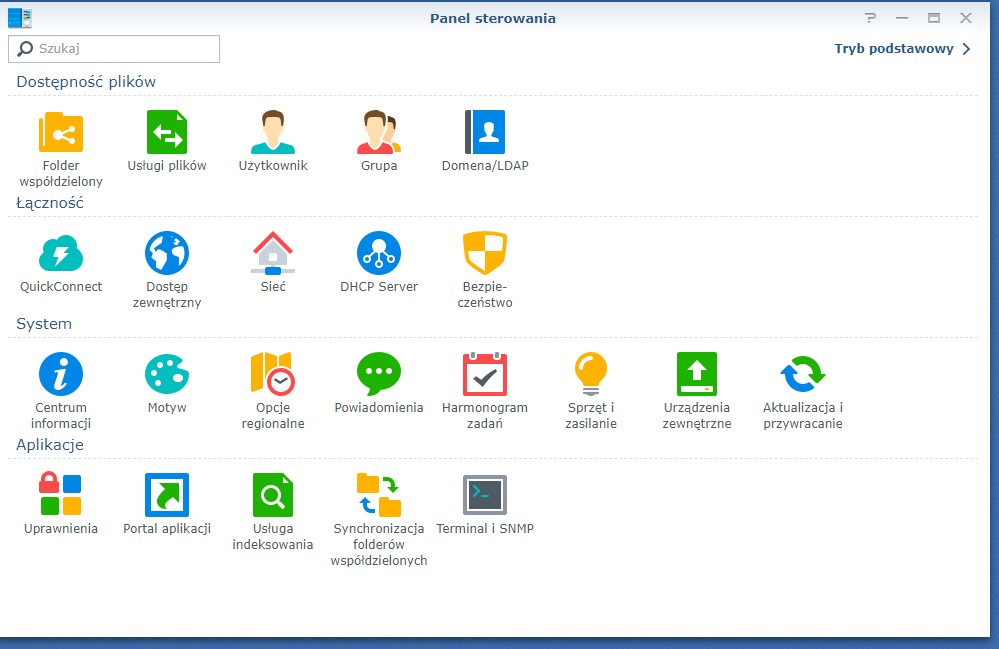

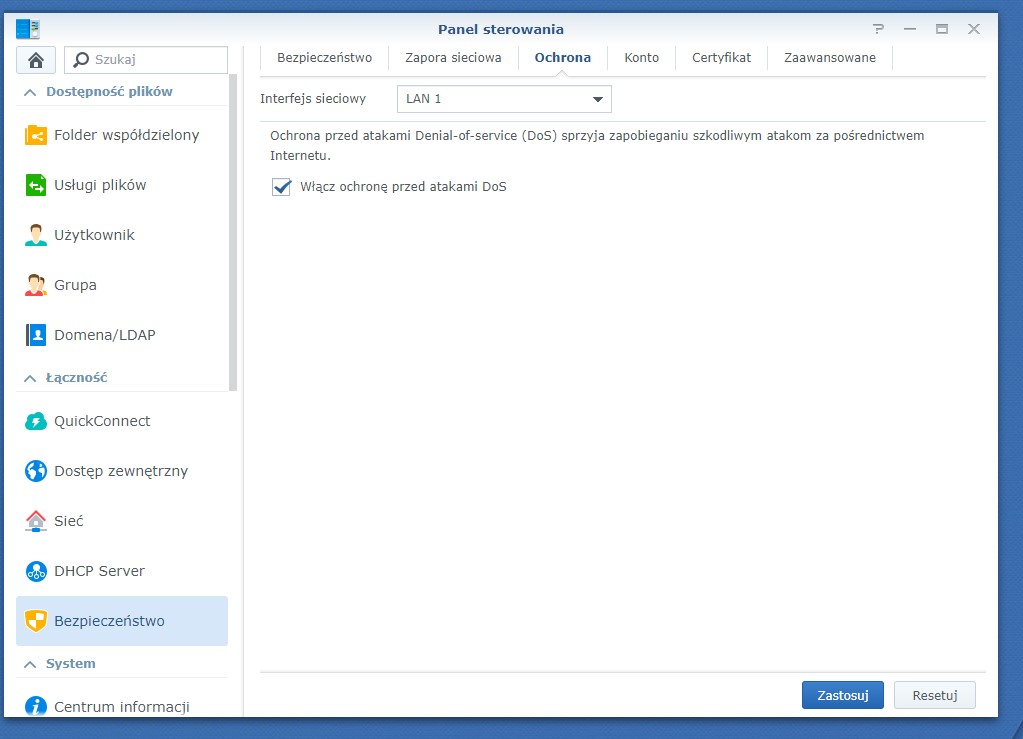

Serwer Synology pozwala na konfigurację wielu ustawień zabezpieczeń w Panelu sterowania > zakładka Zabezpieczenia. Bezpieczeństwo

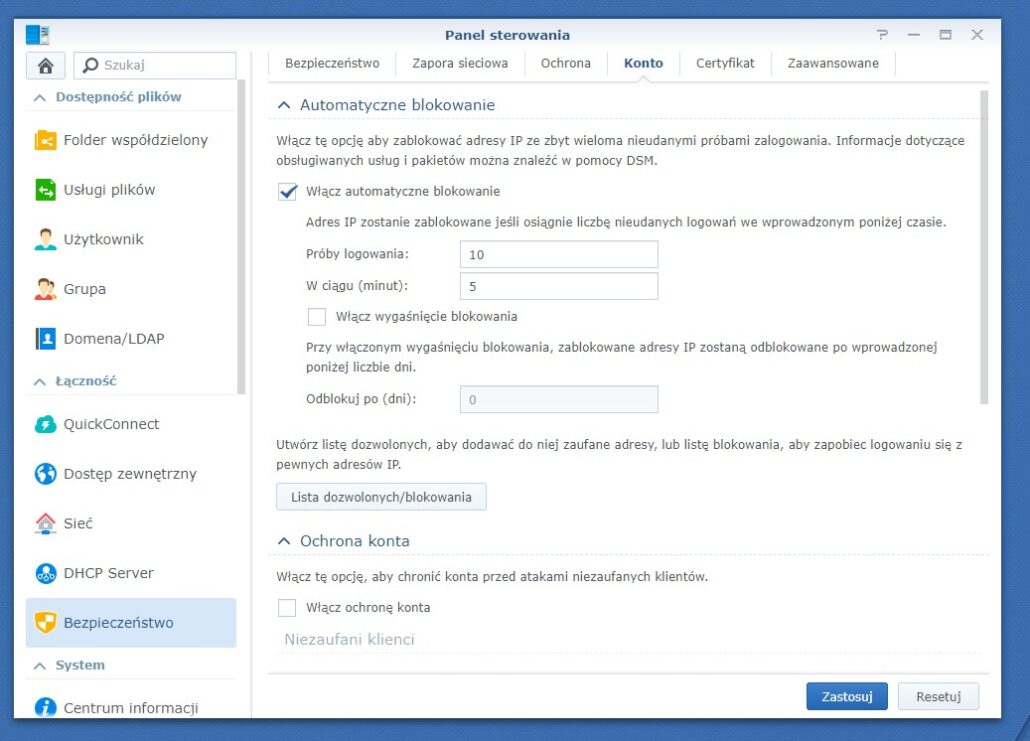

Automatyczne blokowanie adresów IP – jak to zrobić?

Otwórz Panel sterowania i przejdź do Zabezpieczenia> Automatyczne blokowanie. Włącz automatyczne blokowanie, aby automatycznie blokować adresy IP klientów, którzy nie logują się w określonej liczbie razy w określonym okresie. Administratorzy mogą również umieszczać na czarnej liście określone adresy IP, aby zapobiec potencjalnym atakom typu brute force lub denial-of-service.

Skonfiguruj liczbę prób w oparciu o środowisko użytkowania i typ użytkowników, których urządzenie będzie regularnie obsługiwać. Należy pamiętać, że większość domów i firm ma tylko jeden zewnętrzny adres IP dla swoich użytkowników, a adresy IP są często dynamiczne i zmieniają się po określonej liczbie dni lub tygodni.

Ochrona konta

Podczas gdy funkcja Automatyczne blokowanie umieszcza na czarnej liście adresy IP, ochrona konta chroni konta użytkowników, blokując dostęp niezaufanych klientów. Jak to zrobić?

Wybierz Panel sterowania> Bezpieczeństwo> Ochrona konta. Możesz włączyć ochronę konta, aby chronić konta przed niezaufanymi klientami po określonej liczbie nieudanych logowania. Zwiększa to bezpieczeństwo Twojego DSM i zmniejsza ryzyko, że konta padną ofiarą ataków siłowych ze strony ataków rozproszonych.

Włącz HTTPS

Włączony protokół HTTPS pozwala szyfrować i zabezpieczać ruch sieciowy między serwerem Synology NAS a podłączonymi klientami. Chroni to przed typowymi formami podsłuchiwania lub atakami typu man-in-the-middle. Jak to zrobić?

Wybierz Panel sterowania> Sieć> Ustawienia DSM. Zaznacz pole wyboru Automatycznie przekierowuj połączenia HTTP na HTTPS. Teraz połączysz się z DSM przez HTTPS. Na pasku adresu zauważysz, że adres URL Twojego urządzenia zaczyna się od „https: //” zamiast „http: //”. Zauważ, że domyślny numer portu dla https to 443, podczas gdy http domyślnie używa portu 80. Jeśli wcześniej stosowałeś pewne ustawienia zapory lub sieci, może być konieczne ich zaktualizowanie.

Zaawansowane: dostosuj reguły zapory

Zapora służy jako wirtualna bariera, która filtruje ruch sieciowy ze źródeł zewnętrznych zgodnie z zestawem reguł. Jak dostosować reguły zapory? Wybierz kolejno Panel sterowania> Zabezpieczenia> Zapora, aby skonfigurować reguły zapory, zapobiec nieautoryzowanemu logowaniu i kontrolować dostęp do usług. Możesz zdecydować, czy zezwolić lub odmówić dostępu do określonych portów sieciowych za pomocą określonych adresów IP. Jest to dobry sposób na przykład, aby zezwolić na zdalny dostęp z określonego biura lub zezwolić na dostęp tylko do określonej usługi lub protokołu.

KROK 4: HTTPS, część 2 – Let’s Encrypt

Certyfikaty cyfrowe odgrywają kluczową rolę we włączaniu protokołu HTTPS, ale często są drogie i trudne w utrzymaniu, szczególnie dla użytkowników prywatnych. DSM ma wbudowaną obsługę Let’s Encrypt. Jest to bezpłatna i zautomatyzowana organizacja wystawiająca certyfikaty, aby umożliwić każdemu łatwe zabezpieczenie połączeń. Jak uzyskać certyfikat?

Jeśli masz już zarejestrowaną domenę lub korzystasz z DDNS, przejdź do Panel sterowania> Bezpieczeństwo> Certyfikat. Kliknij Dodaj nowy certyfikat> Uzyskaj certyfikat z Let’s Encrypt. W przypadku większości użytkowników należy zaznaczyć opcję „Ustaw jako certyfikat domyślny”. * Wpisz nazwę domeny, aby otrzymać certyfikat.

* Po otrzymaniu certyfikatu upewnij się, że cały ruch przechodzi przez HTTPS (zgodnie z krokiem nr 3).Jeśli skonfigurowałeś swoje urządzenie do świadczenia usług za pośrednictwem wielu domen lub subdomen, musisz skonfigurować, który certyfikat jest używany przez każdą usługę w Panelu sterowania> Bezpieczeństwo> Certyfikat> Konfiguruj

KROK 5: Wyłącz domyślne konto administratora

Wspólne nazwy użytkowników administratora mogą narazić serwer Synology NAS na ataki złośliwych stron, w szczególności ataki siłowe wykorzystujące typowe kombinacje nazwy użytkownika i hasła. Podczas konfigurowania NAS należy unikać popularnych nazw, takich jak „admin”, „administrator”, „root”.* Zalecane jest również ustawienie silnego i unikatowego hasła zaraz po skonfigurowaniu serwera Synology NAS i wyłączenie domyślnego konta administratora systemu **.

Jak to zrobić? Jeśli obecnie logujesz się przy użyciu konta użytkownika „admin”, przejdź do Panel sterowania> Użytkownik i utwórz nowe konto administracyjne. Następnie zaloguj się przy użyciu nowego konta i wyłącz domyślnego administratora systemu.

*„Root” nie jest dozwoloną nazwą użytkownika.

** W przypadku skonfigurowania przy użyciu nazwy użytkownika innej niż „admin” konto domyślne będzie już wyłączone.

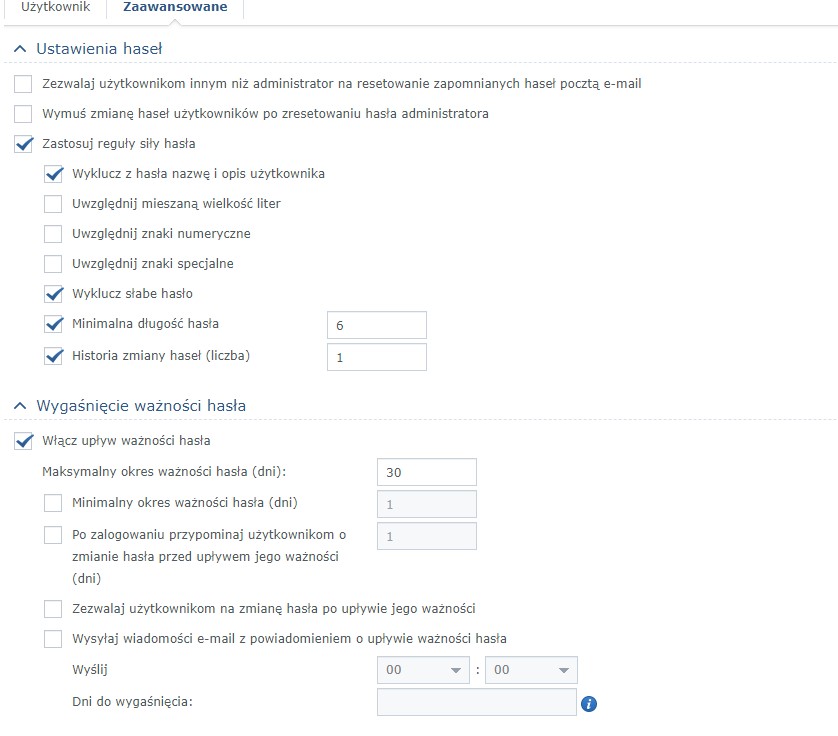

KROK 6: Siła hasła

Silne hasło chroni system przed nieautoryzowanym dostępem. Hasło powinno być złożone z różnych liter, cyfr i znaków specjalnych w sposób, który zapamięta tylko użytkownik.

Używanie wspólnego hasła do wielu kont jest również zaproszeniem dla hakerów. Jeśli konto zostanie przejęte, hakerzy mogą łatwo przejąć kontrolę nad innymi kontami. Dzieje się to regularnie w przypadku witryn internetowych i innych usługodawców. Zalecamy zarejestrowanie się w publicznych usługach monitorowania, takich jak Have I Been Pwned lub Firefox Monitor.

Ważne! Jeśli masz problemy z zapamiętaniem złożonych i unikalnych haseł do różnych kont, najlepszym rozwiązaniem może być menedżer haseł (taki jak 1Password, LastPass lub Bitwarden). Musisz tylko zapamiętać jedno hasło – hasło główne – a menedżer haseł pomoże Ci utworzyć i wypełnić dane logowania do wszystkich pozostałych kont.

Jeśli jesteś administratorem serwera Synology NAS, który obsługuje uwierzytelnianie* możesz dostosować zasady haseł użytkowników, aby zaostrzyć wymagania dotyczące bezpieczeństwa haseł dla wszystkich nowych kont użytkowników. Wybierz Panel sterowania> Użytkownik> Zaawansowane i zaznacz pole wyboru: Zastosuj reguły siły hasła w sekcji Ustawienia hasła. Zasady zostaną zastosowane do każdego użytkownika, który utworzy nowe konto.

*Podobne opcje są również dostępne w pakietach LDAP Server i Directory Server.

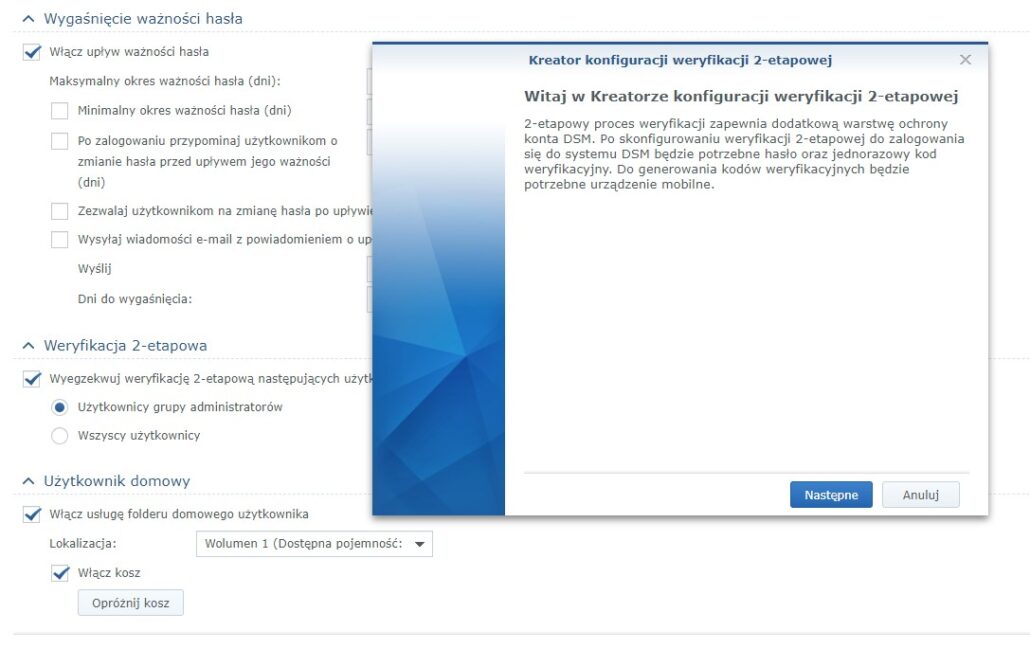

KROK 7: Weryfikacja dwuetapowa

Weryfikacja dwuetapowa pozwala na dodanie dodatkowej warstwy zabezpieczeń do konta. Producent zdecydowanie zaleca włączenie weryfikacji dwuetapowej. Aby wymusić dwuetapową weryfikację na koncie DSM i koncie Synology, potrzebne będzie urządzenie mobilne i aplikacja uwierzytelniająca, która obsługuje protokół Time-based One-Time Password (TOTP). Logowanie będzie wymagało zarówno poświadczeń użytkownika, jak i ograniczonego czasowo 6-cyfrowego kodu pobranego z aplikacji Microsoft Authenticator, Authy lub innych aplikacji uwierzytelniających, aby zapobiec nieautoryzowanemu dostępowi.

W przypadku konta Synology, jeśli zgubi się telefon z aplikacją uwierzytelniającą,* można użyć kodów zapasowych dostarczonych podczas konfiguracji uwierzytelniania dwuetapowego do zalogowania. Ważne jest, aby zabezpieczyć te kody, pobierając je gdzieś lub drukując. Kody muszą być bezpieczne ale dostępne.

W przypadku utraty identyfikatora w systemie DSM w ostateczności można zresetować weryfikację dwuetapową. Zresetować konfigurację mogą tylko użytkownicy należący do grupy administrators.

Jeśli wszystkie konta administratora nie są już dostępne, należy zresetować poświadczenia i ustawienia sieciowe na urządzeniu.

Jak to zrobić?Przytrzymaj przycisk sprzętowy RESET na serwerze NAS przez około 4 sekundy (usłyszysz sygnał dźwiękowy), a następnie uruchom program Synology Assistant, aby ponownie skonfigurować urządzenie.**

* Niektóre aplikacje uwierzytelniające obsługują metody tworzenia kopii zapasowych i przywracania oparte na kontach innych firm. Oceń swoje wymagania dotyczące bezpieczeństwa w porównaniu z wygodą i opcjami odzyskiwania po awarii.

** SHA, VMM, automatyczne montowanie zaszyfrowanego folderu współdzielonego, wiele ustawień zabezpieczeń, konta użytkowników i ustawienia portów zostaną zresetowane.

KROK 8: Zmień domyślne porty

Chociaż zmiana domyślnych portów HTTP (5000) i HTTPS (5001) w DSM na porty niestandardowe nie może zapobiec ukierunkowanym atakom, może powstrzymać typowe zagrożenia, które atakują tylko wstępnie zdefiniowane usługi.

Jak zmienić domyślne porty? Przejdź do: Panel sterowania> Sieć> Ustawienia DSM i dostosuj numery portów. Dobrym pomysłem jest również zmiana domyślnego portu SSH (22), jeśli regularnie używasz dostępu do powłoki systemowej.

Można również wdrożyć odwrotne proxy, aby ograniczyć potencjalne kierunki ataków tylko do określonych usług internetowych oraz aby zwiększyć bezpieczeństwo. Zwrotne proxy działa jako pośrednik w komunikacji między (zwykle) serwerem wewnętrznym a klientami zdalnymi, ukrywając pewne informacje o serwerze, takie jak jego rzeczywisty adres IP.

KROK 9: Wyłącz SSH / telnet, gdy nie jest używany

Zaawansowani użytkownicy, którzy często wymagają dostępu do powłoki systemowej, powinni pamiętać o wyłączeniu SSH / telnet kiedy nie jest używany. Dostęp roota jest domyślnie włączony, a SSH / telnet obsługuje tylko logowanie z kont administratora, hakerzy mogą siłą wymusić hasło, aby uzyskać nieautoryzowany dostęp do systemu.

Jeśli chcesz, aby usługa terminalowa była dostępna przez cały czas, zalecamy ustawienie silnego hasła i zmianę domyślnego numeru portu SSH (22) w celu zwiększenia bezpieczeństwa. Możesz również rozważyć wykorzystanie VPN i ograniczenie dostępu SSH tylko do lokalnych lub zaufanych adresów IP.

KROK 10: Zaszyfruj foldery udostępnione

DSM obsługuje szyfrowanie AES-256 folderów współdzielonych, aby zapobiec wyodrębnianiu danych z zagrożeń fizycznych. Administratorzy mogą szyfrować nowo utworzone i istniejące foldery współdzielone.

Jak zaszyfrować istniejące foldery współdzielone? Przejdź do Panel sterowania> Folder współdzielony i Edytuj folder. Skonfiguruj klucz szyfrowania na karcie Szyfrowanie, a DSM rozpocznie szyfrowanie folderu. Zdecydowanie zalecamy zapisanie wygenerowanego pliku klucza w bezpiecznej lokalizacji, ponieważ zaszyfrowanych danych nie można odzyskać bez użytego hasła lub pliku klucza.

KROK 10 plus: Integralność danych

Bezpieczeństwo danych jest nierozerwalnie związane ze spójnością i dokładnością danych – integralnością. Bezpieczeństwo danych jest warunkiem wstępnym dla integralności danych, ponieważ nieautoryzowany dostęp może prowadzić do ich naruszenia lub utraty, sprawiając, że krytyczne dane staną się bezużyteczne.

Aby zapewnić dokładność i spójność danych, można podjąć dwa kroki: włączyć sumę kontrolną danych i uruchomić S.M.A.R.T. testy regularnie.

Podsumowanie

Zagrożenia internetowe stale ewoluują, co sprawia, że bezpieczeństwo danych musi być równie różnorodne. Wraz z wprowadzaniem większej liczby połączonych urządzeń w domu i w pracy, cyberprzestępcom łatwiej jest wykorzystywać luki w zabezpieczeniach i uzyskać dostęp do sieci. Bezpieczeństwo to proces, który należy stale udoskonalać.