Jeśli używacie antywirusa Kasperskiego, mamy dla Was smutną wiadomość. Wszystko wskazuje na to, że jesteście częścią olbrzymiego liczącego 400 milionów komputerów botnetu, a z waszego dysku twardego mogły być wykradane pliki. Kto je wykradał? Wszystko wskazuje na to, że rosyjskie służby specjalne, korzystając z funkcji udostępnianych przez antywirusa. To jak bardzo pracownicy firmy Kaspersky Lab im w tym pomogli wciąż nie jest do końca jasne. Ale dowody na okradanie klientów Kasperskiego z poufnych dokumentów są niezbite. Kilka tygodni temu na ich podstawie Amerykanie zakazali wszystkim swoim rządowym instytucjom korzystania z rosyjskiego antywirusa. A teraz do prasy przeciekło to, jak dowody zdobyto. Usiądźcie przed lekturą kolejnych akapitów, bo to, z czym za chwilę się zapoznacie jest lepsze od niejednego hollywoodzkiego thrillera…

Hakujący Kasperskiego Izraelczycy zauważyli, że Kasperski został już zhackowany przez Rosjan, którzy hakują przy jego pomocy Amerykanów.

Ta historia zaczyna się 3 lata temu, kiedy w 2014 roku izraelskie służby specjalne postanowiły się włamać do sieci wewnętrznej firmy Kaspersky. Buszując po systemach Kasperskiego, Izraelczycy zauważyli, że serwery Kasperskiego ktoś wykorzystuje do przeszukiwania milionów komputerów na których zainstalowany jest ten antywirus nie tylko pod kątem próbek złośliwego oprogramowania, ale także narzędzi hackerskich tworzonych przez NSA i dokumentów. I to nie byle jakich dokumentów, a takich, które nosiły bardzo specyficzne oznaczenia, takie jakimi znakuje się ściśle tajne raporty amerykańskich służb. Nie wiadomo jednak na czym ten dowód polegał, może była to obserwacja “pracy” operatora przez RDP a może dotarcie do ukrytej “wyszukiwarki” i jej logów?

Tu warto wytłumaczyć, że każdy program antywirusowy (czy to rosyjski, czy japoński jak TrendMicro, albo amerykański jak Symantec czy McAfee) może przeszukiwać dyski komputerów na których jest zainstalowany, a jego producent może “kazać” antywirusowi pobrać (przesłać do chmury producenta) konkretny plik o danej sygnaturze (tzw. “silent detection”). I nie ma w tej funkcji niczego dziwnego. Firmy antywirusowe wykorzystują to do zbierania próbek, po tym jak już się zorientują, że jakieś narzędzie jest złośliwe. Np. po wykryciu po kilku latach od infekcji, że jest coś takiego jak Stuxnet, firmy antywirusowe “odpytywały” komputery swoich klientów o jego aktualne i poprzednie wersje i tak dowiadywały się jaka jest skala infekcji. Tak Kasperski tłumaczy mechanizm “silent detection”:

„Silent detection is a widely adopted cybersecurity industry practice used to verify malware detections and minimize false positives. It enables cybersecurity vendors to offer the most up-to-date protection without bothering users with constant on-screen alerts.”

To powiedziawszy, każdy powinien mieć świadomość, że przed pobraniem z dysku klientów dowolnego pliku antywirusa chroni tylko etyka jego producenta. W przypadku Kasperskiego, wszystko na to wskazuje, że tej etyki zabrakło i ktoś ten mechanizm wykorzystywał do przeszukiwania milionów komputerów na których Kasperski był zainstalowany nie tylko pod kątem próbek złośliwego oprogramowania, ale także innych plików.

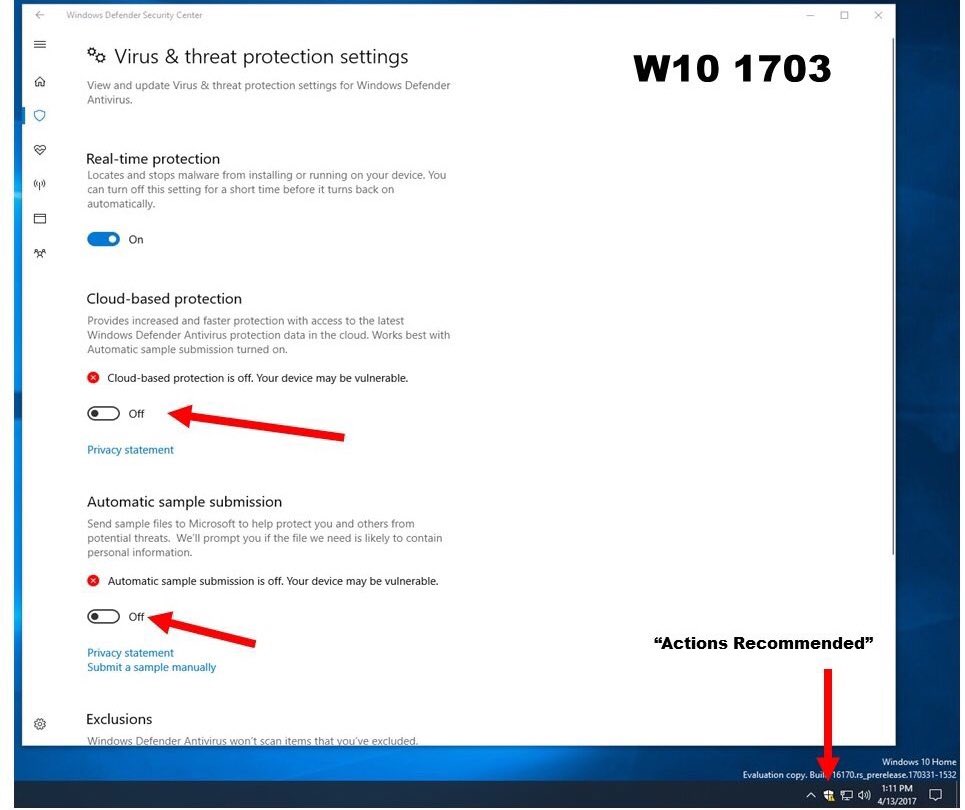

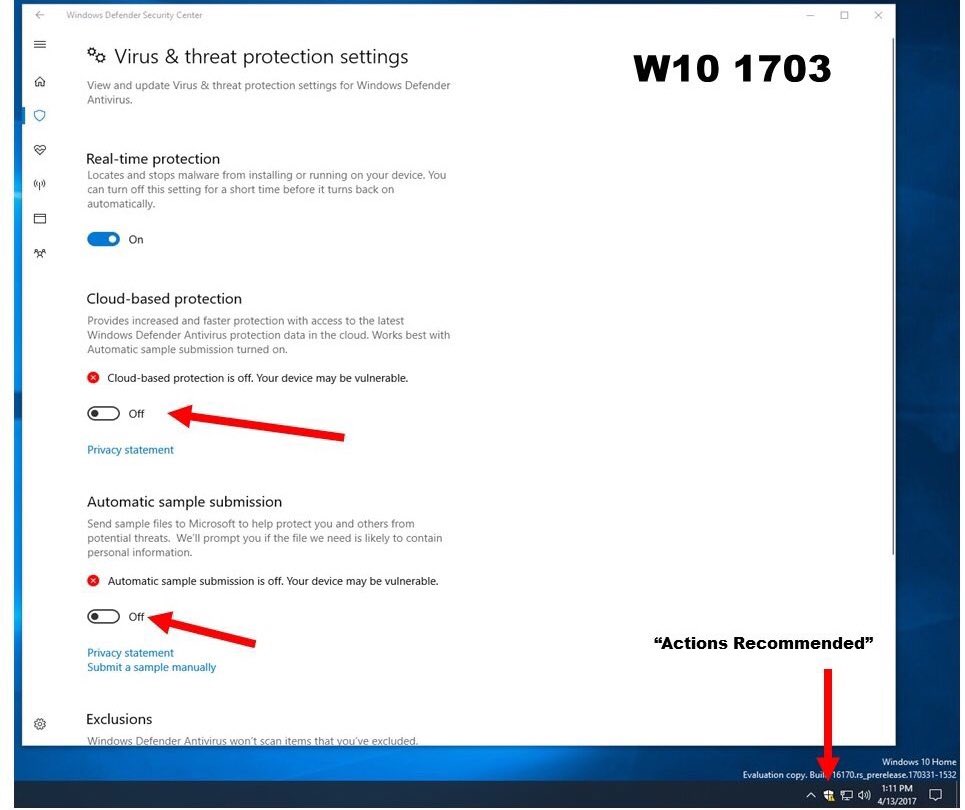

Opcja zezwalająca antywirusowi (Windowsowemu) na wgrywanie plików na serwery producenta

Ponieważ Izrael zwykle “trzyma sztamę” z Amerykanami, to izraelskie służby doniosły Amerykanom o swoim odkryciu dotyczącym wykorzystywania instalacji Kasperskiego do wykradania danych, zwłaszcza amerykańskich tajnych raportów. A Amerykanie przez ostatnie 2 lata wykonali kilka “eksperymentów”, które miały potwierdzić, że dokumenty, które mogą być w gestii zainteresowania rosyjskich służb są “wykradane” z komputerów na których zainstalowany jest Kasperski. Doświadczenia te potwierdziły się i ich konsekwencją było wydanie zarządzenia.

Można się tylko domyślać co podkładali Amerykanie i jak później sprawdzali, czy “zarzutka” chwyciła i Rosjanie podejmują decyzje na podstawie dokumentów podstawionych na komputerach z zainstalowanym antywirusem Kasperskiego.

Incydent z rządowym hakerem, który zabrał pracę do domu…

Sprawa wybuchła w mediach 5 października po artykule w WSJ który, cytując anonimowe źródła z służb, informował że Rosjanie pozyskali exploity i hackerskie narzędzia stworzone przez NSA. Pliki mieli pozyskać w 2015 roku od jednego z kontraktorów, który wykonując zadania dla NSA “zabrał pracę do domu” i tajne materiały oraz hackerskie narzędzia wgrał na swój komputer, który był podłączony do internetu (#facepalm) miał zainstalowanego antywirusa od Kasperskiego (#multifacepalm)…

Jak podał Washington Post, pracownikiem którego okradziono był obywatel USA wietnamskiego pochodzenia, pracujący w TAO, elitarnej jednostce NSA, która jest wykorzystywana do przeprowadzania najbardziej priorytetowych i ukierunkowanych włamań. To co potrafi TAO opisywaliśmy na Niebezpieczniku w tych trzech artykułach. Jak na ironię, pracownik ten rozwijał nowe wersje narzędzi do exploitacji, które miały zastąpić narzędzia, jakie wykradł NSA i ujawnił światu Edward Snowden…

Wspomnijmy, że z NSA dane wyciekały 5 razy. Najpierw był Snowden, potem ww. Wietnamczyk, a potem Harold T. Martin III, który miał wynieść 75% narzędzi i exploitów TAO, z których część została wystawiona na sprzedaż przez grupę Shadow Brokers. Exploity nie zostały kupione i po roku Shadow Brokersi je upublicznili, a miesiąc później ktoś zaimplementował je w robaku WannaCry który zainfekował kilkaset tysięcy komputerów na całym świecie. Wreszcie, najświeższego przecieku dokonała Reality Winner, która przekazała dziennikarzom tajny raport dotyczący wpływu Rosjan na wybory w USA, a dziennikarze przed publikacją raportu nie pozbawili go żółtych kropek pozostawionych przez drukarkę i tak NSA namierzyło tę whistleblowerkę… Ale dane wyciekały nie tylko z NSA. Ofiarą wycieków stało się też CIA — w czerwcu pisaliśmy o publikacji WikiLeaks pt. Vault7.

W wyniku incydentu z Wietnamczykiem, Rosjanie mieli poznać kolejne podatności typu 0 day, z których korzystało NSA do prowadzenia swoich operacji. To nieoceniona wiedza — dzięki niej można było odkryć obecność NSA na różnych serwerach.

Po kilku miesiącach inwigilacji przez Izrael sieci Kasperskiego, pracownicy firmy antywirusowej zauważyli “dziwne zachowanie w swojej sieci”, przeanalizowali wykorzystywane do inwigilacji oprogramowanie i opisali atak w raporcie, którego analizę opublikowaliśmy w 2015 roku na łamach Niebezpiecznika (por. Włamanie do firmy Kaspersky). W raporcie z 2015 roku Kasperski nie wskazał wprost kto go zhackował, choć już wtedy wiedział, że były to izraelskie służby. Narzędzia, które wykorzystano w tym ataku były “kontynuacją” tego, czego użyto do ataku na irańską elektrownię atomową — a przypomnijmy, że za tym atakiem stali Amerykanie razem z Izraelem (por. Stuxnet).

Eugeniusz Kasperski nie dowierza i zarzeka się, że o niczym nie wiedział

Założyciel Kasperskiego, Eugeniusz Kasperski, na Twitterze od kilku dni apeluje o pomoc, prosząc kogo się da o dostarczenie jakichkolwiek wiarygodnych dowodów, tak aby firma mogła zacząć wewnętrzne śledztwo w celu ustalenia co dokładnie się stało i kto jest odpowiedzialny za wykradanie przez antywirusa danych z komputerów klientów. Eugeniusz przy tym stanowczo zaprzecza, jakoby Kaspersky współpracował z jakimkolwiek rządem w zakresie okradania swoich klientów z danych.

Ale wielu specjalistów ds. bezpieczeństwa, choć darzy Eugeniusza sympatią i szacunkiem, niestety w te jego zapewnienia nie wierzy. Jest wręcz niewiarygodne, aby niczego nie przeczuwał. Bo czy szef firmy, który sam pracował dla rosyjskich służb i dumnie pokazuje dziennikarzom swój mundur, mógł nie przewidzieć tego, że GRU lub FSB będzie chciało położyć swoje łapska na danych do jakich dostęp ma produkowany przez Kasperkskiego i instalowany na setkach milionów komputerów program antywirusowy?

Wall Street Journal z wczoraj, powołując się na wypowiedź pracownika amerykańskich służb zajmującego się tą sprawą, twierdzi że Amerykanie mają dowody iż w kodzie Kasperskiego dokonano modyfikacji, które miały jeden, jasny cel i nie można ich było wprowadzić na skutek włamania, a jedynie świadomie, np. na żądanie służb.

Tu, na obronę Kasperskiego należy wspomnieć, że jeśli w Rosji służby poproszą o pomoc, to raczej nie da się im odmówić (bo to może być ostatnia rzecz, jakiej się odmówi w życiu). Ale załóżmy na chwilę, że Kasperski rzeczywiście ma silny kręgosłup moralny, teczkę haków na Putina lub magiczny pierścień, który jakoś pomógł mu odpędzić rosyjskie służby od położenia łapy na danych z firmowych serwerów. Gdyby to była prawda i Eugeniusz wedle swojej najlepszej wiedzy miał przeświadczenie, że nie dał żadnych dostępów rosyjskim służbom, to …przecież rosyjskie służby mogły sobie taki dostęp pozyskać same, bez wiedzy Eugeniusza (czy innych pracowników Kasperskiego).

Jak? Na co najmniej 3 sposoby:

- podsłuchując ruch do serwerów telemetrii, które Kasperski ma zlokalizowane na terenie Rosji (co to oznacza? Że wszelkie dane jakie antywirus pobiera z dysków swoich użytkowników, wędrują rosyjskimi łączami, do rosyjskich serwerowni. Idealny scenariusz pod ataki MITM, albo ułożenie się z serwerownią i “wgląd” w serwery, które kolokuje tam Kasperski). Rosyjski SORM dobrze działa, ale należałoby się spodziewać, że tego typu dane są zaszyfrowane, więc może raczej chodzi o:

- wprowadzenie kreta do kadry pracowniczej lub rekrutacja któregoś z pracownika na agenta. Taki pracownik mógłby celowo dodać sygnaturę, która “pobierałaby” na serwery Kasperskiego “interesujące” pliki. Zresztą Kasperski początkowo tłumaczył się, że narzędzia z komputera Wietnamczyka mogły zostać pobrane, ponieważ “pasowały do sygnatur na charakterystyczne dla narzędzi NSA elementy”

- włamując się. Jakkolwiek kuriozalnie to nie zabrzmi. Kasperski mógł zostać zhackowany bez swojej wiedzy przez rosyjskie służby. W końcu izraelskie służby też go zhackowały i przez kilka miesięcy pracownicy o tym nie wiedzieli.

Rząd USA zakazał używania Kasperskiego. Antywirus znika ze sklepowych półek…

Niezależnie od tego, co naprawdę miało miejsce, sytuacja dla Kasperskiego jest tragiczna. Firma już miesiąc temu dostała permanentnego bana od amerykańskiego rządu i straciła klientów pośród wielu amerykańskich ministerstw, a Kasperski “chronił” (hehe) komputery w ponad 20 intytucjach, m.in. w Department of Defense, Department of Energy, Army, Navy oraz Air Force (ponoć niektóre z instytucji były przez FBI od 2 lat ostrzegane przed Kasperskim). Dlaczego te instytucje go wybrały? Bo trzeba szczerze przyznać, że KAV jest jednym ze skuteczniejszych i najszybciej reagujących antywirusów.

Co gorsza, również popularna sieć supermarketów BestBuy wycofała Kasperskiego ze swoich półek, a klientom oferowane są usługi darmowego odinstalowywania tego antywirusa…

Aby zrozumieć powagę sytuacji, trzeba dodać, że Kasperski z USA wyciąga 60% swoich przychodów (ok. 374 milionów dolarów). Przychody z tego rynku właśnie dramatycznie spadły. Czas pokaże, jak mocno i czy firma to przetrwa. Po tym skandalu Kasperski może przestać istnieć, a jeśli zarzuty się potwierdzą i opisane powyżej działanie było świadome, Kasperski powinien przestać istnieć.

Polskie ministerstwa też korzystają z Kasperskiego…

Ban jest też reakcją łańcuchową. Kasperski odsprzedaje swój silnik także innym firmom/usługom. Zapewne za chwile i one, nie chcąc stracić klientów w USA, wypowiedzą Kasperskiemu umowy. A to nie koniec problemów. Po obecnych doniesieniach i “banie” w USA także inne kraje rozważają, czy nie wyrugować Kasperskiego ze swoich rządowych stacji roboczych. W Polsce ten antywirus jest wykorzystywany m.in. w Ministerstwie Spraw Wewnętrznych i Ministerstwie Pracy. Jeśli znacie inne polskie ministerstwa lub instytucje, które korzystają z Kasperskiego, dajcie znać w komentarzach.

Najbardziej w tej całej sytuacji szkoda zwykłych pracowników Kasperskiego, tych “najniżej w hierarchii”, którzy są wysokiej klasy specjalistami od bezpieczeństwa i uznanymi badaczami, a prawdopodobnie w 99% nie mieli ani zielonego pojęcia co się dzieje, ani wpływu na “politykę firmy” (lub nieautoryzowane nadużycie ich antywirusa).

Mam Kasperskiego — co robić, jak żyć?

Jeśli nie zacząłeś procesu odinstalowywania tego oprogramowania przed doczytaniem do tego akapitu, to prawdopodobnie nie masz nic do ukrycia 😉 A poważniej, naszym zdaniem tego, że Kasperski wykrada pliki z dysku powinni przede wszystkim obawiać się ci, którymi mogą być zainteresowane rosyjskie (albo izraelskie) służby specjalne, czyli:

- Pracownicy administracji rządowej,

- Pracownicy firm, które mają R&D (innowacyjne procesy technologiczne, projekty nowych urządzeń, technologii)

- Rodziny i bliscy wyżej wymienionych

…i tym wszystkim osobom sugerujemy odinstalowanie Kasperskiego. Nie tylko z komputerów firmowych, ale także z komputerów prywatnych.

Czy polecamy innego antywirusa? Każdy z antywirusów ma ten mechanizm, który wykorzystano w Kasperskim do okradania klientów z danych, więc zamiana Kasperskiego na innego antywirusa, to trochę jak z deszczu pod rynnę — po prostu inne służby będą mogły “pobierać” Twoje pliki bez Twojej wiedzy…

Ponieważ tajemnicą Poliszynela jest, że antywirusy działają tylko “po fakcie” (tj. reagują na znane zagrożenia), proponujemy wybrać któregoś z darmowych antywirusów, wedle własnych preferencji co do kraju jego producenta. Wbudowany w Windowsa Defender powinien wystarczyć i jest równie (nie)skuteczny przed nieznanymi zagrożeniami co każdy inny antywirus.

Stare chińskie przysłowie mówi, że powinno się mieć co najmniej 3 antywirusy. Amerykańskiego, aby szukał rosyjskich hakerów, rosyjskiego, aby wykrywał ataki amerykańskich hakerów i …fińskiego, aby pilnował czy rosyjski i amerykański antywirus nie robią żadnych głupot… 😉

Źródło: Niebezpiecznik.pl